网盾学院综合靶场-Tomcat弱口令Getshell通关功略

最后更新 :2022.02.25

漏洞概述

Apache+Tomcat是企业常用的网站解决方案之一,Apache作为提供web服务,而Tomcat作为Apache的扩展,用来对jsp页面和servlet。我们知道 Tomcat有一个管理后台,用户名和密码是在Tomcat安装目录下的conf\tomcat-users.xml配置文件中,不少管理员缺乏安全意识,也图为了方便好记,常采用弱口令。而且Tomcat是支持在后台部署war包的,可以直接将我们的webshell通过Tomcat部署到web目录下去,如果Tomcat的后台存在弱口令,那么就很容易服务器被上传webshell。write up

靶场地址:http://ctf.wangdun.cn

靶场信息:

靶场相关信息

靶场相关信息

当前镜像Tomcat的8080端口映射为11662端口,同时给出了环境地址:http://ctf.wangdun.cn:11662

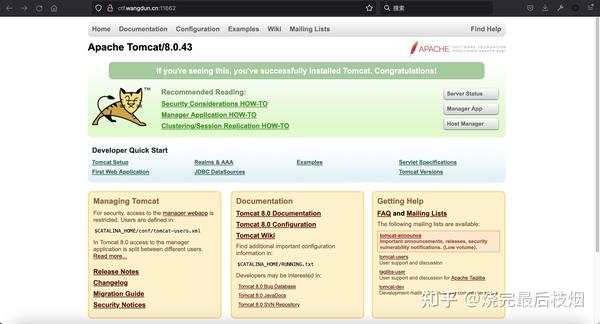

访问当前环境,标准的Tomcat首页映入眼帘

Tomcat首页

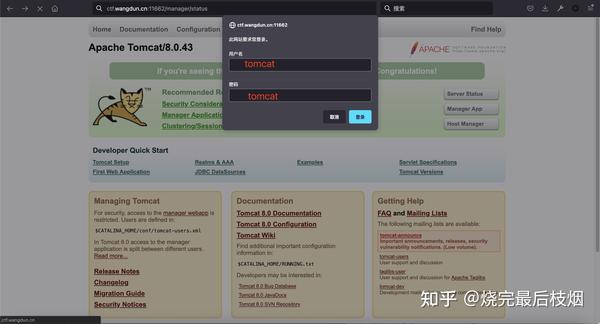

我们通过首页的Manager App会来到Tomcat的管理页面,我们使用Tomcat的默认用户名和密码尝试登陆

username:tomcat password:tomcat

Tomcat管理入口

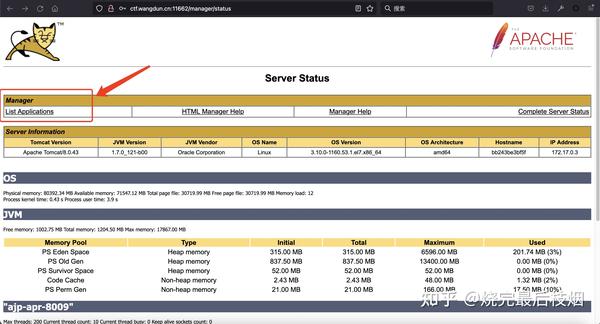

登录成功,接下来我们进入Listen Applications模块中

Tomcat List Applications模块

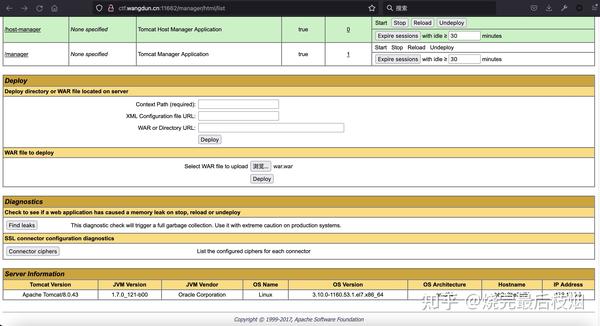

在模块底部就会有war包的部署

Tomcat war包部署功能

这个时候我们得把我们的webshell给打成war包,当前使用的是冰蝎的jsp webshell

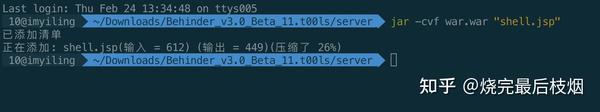

jar -cvf war.war "shell.jsp"

java打包war包

生成war包成功

jsp生成war包

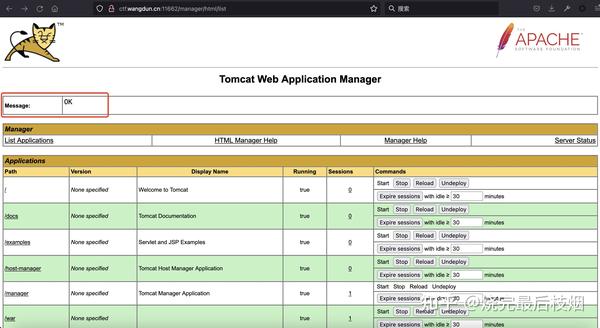

接下来我们将生成的war包通过Tomcat的war包部署功能部署上去

war包部署成功

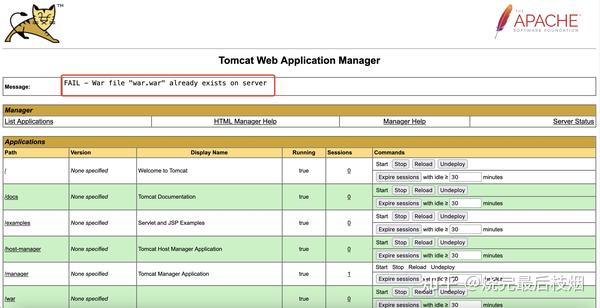

系统返回OK的结果,当然如果你担心部署失败的话,可以再次部署一次,系统会提示已存在

war包部署重复提示

那接下来冰蝎就得出场了,来到冰蝎添加我们的webshell地址

连接webshell

这里的密码用的冰蝎的默认密码,如果你的更改了的话请按你的填写

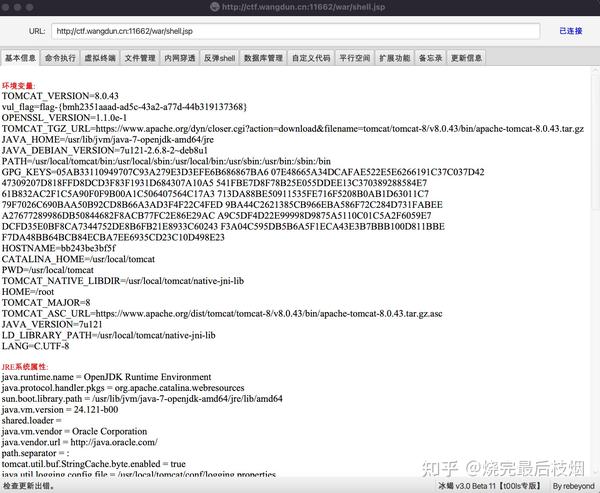

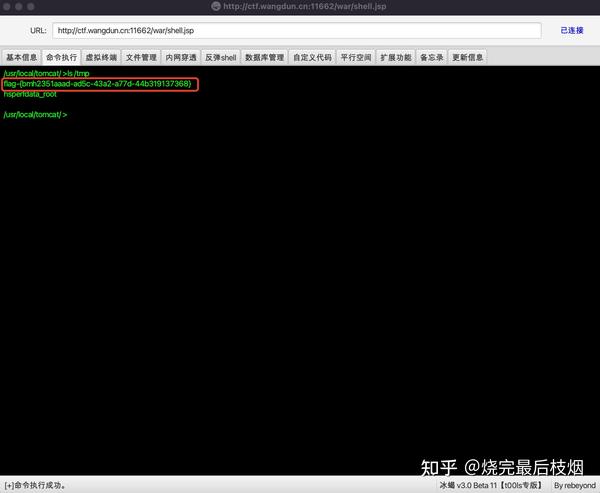

webshll连接成功

webshell连接成功,我们通过命令执行来查看flag,就可以了,当前flag存放在/tmp目录下,当然绝大多数都放于这个位置,因为tmp目录在Linux中是一个非常特殊的存在,不受默认ACL的控制,不存在默认属主和属组的归属权限问题,任何用户都可读可写。

- END -

- 数据加载中,请稍后...