CVE-2022-0492 Linux内核CGroups功能允许集装箱逃生

最后更新 :2022.03.07

Linux内核漏洞被跟踪为CVE-2022-0492,可以允许攻击者转发容器以在容器主机上执行任意命令。

一个现在修补的高分性Linux内核漏洞,被追踪为CVE-2022-0492 (CVSS得分:7.0),可以由攻击者利用攻击者以逃脱容器以在容器主机上执行任意命令。

问题是一种权限升级缺陷,影响名为&nbsp的Linux内核功能;控制组(组),限制,帐户,并分离资源使用(CPU,内存,磁盘I / O,网络等)一系列进程。

在内核/ cgroup / cgroup-v1.c函数中,在Linux内核的CGroup_Release_Agent_Write中找到漏洞。在某些情况下,此缺陷允许使用CGroups V1 Refoy_Agent功能来升级权限并意外绕过命名空间隔离。阅读此f的咨询法律。

主要的Linux Distors,包括SUSE,Ubuntu和Redhat,也发表了自己的建议。

vla行驻留在终止之后执行的cgroups v1 recence_agent功能该组中的进程。

问题的根本原因是Linux内核中的CGroups实现,其未正确限制对该功能的访问。当地攻击者可以利用这种脆弱性来获得行政特权。安全研究人员Yiqi Sun和Kevin Wang发现的脆弱性。

在2月4日,Linux宣布和NBSP; CVE-2022-0492,内核中的新特权升级漏洞。CVE-2022-0492标志着控制组中的逻辑错误(CGROUPS),是一个是一个基本构建容器的Linux功能。读取Palo Alto Networks Unio 42研究员Yuval Avrahami的分析。这个问题是最简单的Linux特权升级之一近期括约:Linux内核错误地向未经特权的用户讨论了特权操作。根据Palo Alto Networks,CVE-2022-0492是由于缺乏检查recation_agent文件具有管理权限的过程(即cap_sys_admin能力)引起的。

可以写入&nbsp的攻击者; feasure_agent 文件,可以强制内核,可以使用提升的权限来调用其选择的二进制文件,并接管机器。 只有具有root权限的进程只能写入文件。

因为Linux将ReaseAd_Agent文件的所有者设置为根,只能root可以写入它(或可以通过cap_dac_override capapy绕过文件权限检查的进程)。因此,漏洞仅允许根流程升级权限。继续分析。乍一看,只能由root用户利用的特权升级漏洞似乎是奇异的。以root身份运行ESNT必然意味着完全控制机器:root用户和完全权限之间的灰色区域,包括功能,名称空间和容器。在这些情景中,根过程没有完全控制机器,CVE-2022-0492成为严重漏洞。建议使用用户尽快应用安全修复。运行AppArmor或Selinux安全系统的容器不会影响。

- END -

俄罗斯联系的Sandworm APT针对乌克兰的能源设施用刮水器

俄罗斯联系的Sandworm Apt组在乌克兰的乌克兰和Caddywiper刮水器中针对乌克兰的能量设施...

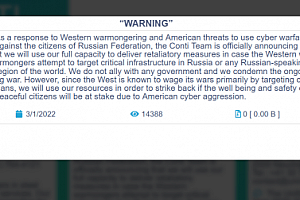

乌克兰研究人员泄露了Conti赎金软件的源代码

乌克兰研究人员泄露了控制面板的CONTI赎金软件和组件的来源。最近A 乌克兰研究员泄...

亲俄的团体Killnet发起了DDOS攻击在罗马尼亚政府网站上

俄罗斯黑客主义者发起的一系列DDOS攻击针对多个罗马尼亚政府网站。 罗马尼亚国家国家网...

4月17日 - 4月23日乌克兰 - 俄罗斯安静网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的事件与网络安全视角相关的事件的时间表。以下是与前...

UpdraftPlus WordPress插件更新强制百万站点

WordPress强制更新Updraft Plugin补丁的300万站点以修复高度严重性漏洞。 WordPress已强...