Rainloop中的存储XSS漏洞允许窃取用户电子邮件

最后更新 :2022.04.22

专家们在Rainloop Webmail客户端中披露了一个未被分割的漏洞,被追踪为CVE-2022-29360,可以利用来窃取用户电子邮件。

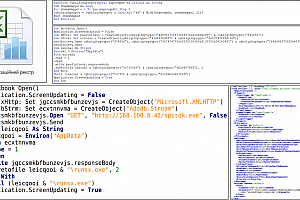

Rainloop是一个由...使用的开源基于Web的电子邮件客户端有数以千计的组织,受脆弱性的影响,被追踪为CVE-2022-29360,可以利用窃取用户电子邮件。漏洞是使用默认配置影响Rainloop 1.16.0的存储跨站点脚本(XSS)问题,该问题是最新版本的软件版本。攻击者可以简单地触发漏洞通过向Rainloop用户发送专制的电子邮件。打开电子邮件后,在浏览器中执行隐藏的JavaScript有效负载。攻击者只需要知道目标组织的员工的电子邮件地址,以劫持用户的会话并窃取他们的电子邮件

这个博客文章中描述的代码漏洞可以是EASI通过向使用Rainloop作为邮件客户端的受害者向受害者发送恶意电子邮件来利用攻击者。当受害者查看电子邮件时,攻击者会在受害者的会话中充分控制受害者,并且可以窃取任何电子邮件,包括包含高度敏感信息的电子邮件,例如密码,文档和密码重置链接等高度敏感信息。读取由声纳发布的帖子。

漏洞是由于逻辑Bug 之后,  Sonar专家在&NBSP等高调目标中发现了类似的问题; Zimbra 和  WordPress。[123

研究人员推荐Rainloop Fork  Snappymail,其不受漏洞影响的影响。

请投票为安全事务作为最佳欧洲网络安全博客GER奖励2022投票给您的获奖者在弱者最佳个人(非商业)安全博客和Tech Whiz最佳技术博客等方面投票表决。提名,请访问:[https://docs.google.com/borms/d/e/1faipqlsfxxriscimz9qm9iipumqic-iom-npqmosfznjxrbqryjgcow/view窗体

- END -

961

乌克兰SBU逮捕了一名黑客在入侵期间支持俄罗斯

乌克兰(SBU)的安全服务宣布逮捕了一个在入侵期间帮助俄罗斯军队的黑客。 乌克兰的安全服...

研究人员泄露了Contis内部聊天信息,以响应其对俄罗斯的支持

乌克兰研究人员泄露了属于Conti赎金软件操作的成千上万的内部聊天消息。 乌克兰研究员...

威胁演员用iceDid恶意软件瞄准乌克兰的GOV

威胁演员是针对乌克兰政府机构的网络钓鱼攻击,提供了冰雹恶意软件。 乌克兰计算机应急响...

CISA将Windows CLFS驱动权特权升级添加到其已知的漏洞漏洞目录中

U.S.CISA添加了CVE-2022-24521 Microsoft Windows CLFS驱动权升级升级升级漏洞漏洞目录...

乌克兰人是美国被判刑的第三个芬兰人成员

一名乌克兰人在美国犯罪活动中被判处在美国犯罪活动中,在网络犯罪集团托盘7中犯罪。监狱&n...