DNS缺陷会影响数以百万计的物联网设备使用的库

最后更新 :2022.05.03

UCLIBC库的域名系统(DNS)组件中的脆弱性影响数百万的物联网产品。

NOZOMI  NOZOMI 网络警告脆弱性,以CVE-2022-05-02跟踪UCLIBC库的域名系统(DNS)组件 该组件由大量物联网产品使用。该缺陷还会影响DNS实现所有版本的  uclibc-ng库,该库是专门为OpenWRT设计的叉子,该叉子是为OpenWrt设计的,这是一个用于各种关键基础架构领域的路由器的常见操作系统。

攻击者可以利用DNS中毒或DNS欺骗的脆弱性,并将受害者重定向到恶意网站而不是合法的网站。

缺陷是由DNS请求中包含的事务ID的可预测性引起的图书馆生成的,这可能允许攻击者对目标装置进行DNS中毒攻击。阅读NOZOMI发布的咨询网络。

UCLIBC库由主要供应商(包括Linksys,NetGear和Axis)或Linux分布(例如嵌入式Gentoo)使用。

安全专家没有透露漏洞的细节,因为供应商尚未解决问题。

NOZOMI的研究人员通过审查IoT设备执行的DNS请求的踪迹发现了问题。在他们的测试环境中。他们能够确定从Wireshark的输出执行的DNS请求模式,交易ID首先是增量,然后重置为值0x2,然后再次增量。请求的交易ID是可以预见的,这种情况可以允许攻击者在某些情况下进行DNS中毒。

“ libuclibc-0.9.33)中。2.so”

).A source code review revealed that the uClibc library implements DNS requests by calling the internal “__dns_lookup” function, located in the source file “/libc/inet/resolv.c ”。继续咨询。鉴于现在可以预测交易ID,以利用攻击者需要制作包含正确源端口的DNS响应的漏洞,并赢得了与DNS服务器接入的合法DNS响应的竞赛。问题的可剥削性完全取决于这些因素。由于该函数不应用任何明确的源端口随机化,因此如果操作系统配置为使用固定或可预测的源端口,则可能会以可靠的方式轻松利用该问题。如果OS使用源端口的随机化,利用该问题的唯一方法是通过发送多个DNS响应来违反16位源端口值,同时同时赢得竞赛ate响应。

如预期的,从本博客的出版中,漏洞仍然没有援助。正如在公开对话中所述,维护者无法为漏洞开发解决方案,希望从社区获得帮助。自2022年1月以来,CERT/CC邀请向Vince案的200多个供应商披露了该漏洞,并在公众发布前向他们发出了30天的通知。结论是Nozomi。

请投票给安全事务,作为最佳欧洲网络安全博客作者奖2022投票给您的获奖者在“弱者最佳个人(非商业)”部分中为我投票给我。

- END -

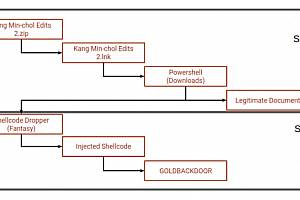

朝鲜与APT37与Goldbackdoor的新闻工作者有关

与朝鲜联系的APT37小组针对新闻记者,这些记者专注于DPRK,并使用新的恶意软件。 朝鲜链接的...

打开数据库让主要的中国港口暴露在船上

两个主要的中国航运港口的货运日志一直泄露数据,这是一个问题,如果尚未解决,可能会扰乱每...

与俄罗斯有联系的沙虫继续对乌克兰进行攻击

来自ESET的安全研究人员报告说,俄罗斯链接的APT Sandworm继续针对乌克兰。 来自ESET的安...

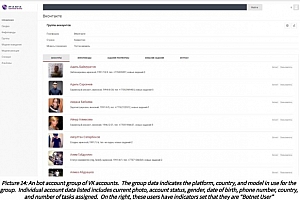

俄罗斯与俄罗斯的Fronton Botnet可以进行虚假信息运动

研究人员警告说,俄罗斯与俄罗斯的威胁参与者使用Fronton Botnet进行协调的虚假信息运动。...

CISA为已知的漏洞漏洞目录增加了15个新缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了15个新缺陷。 美国网...