国家行动者被攻击红十字会利用Zoho虫子

最后更新 :2022.02.24

红十字国际委员会(红十字国际委员会)上个月违反其网络的袭击者被剥削了Zoho虫子。

红十字国际委员会(红十字国际委员会)揭示了违反其网络的袭击1月是由一个国家演员进行的,该行动者开采了Zoho脆弱性。

在1月份,红十字会接触器上的网络攻击导致个人数据盗窃超过515,000多人寻求失踪家庭。该袭击是由红十字国际委员会披露的,这证明了全世界至少60个不同的红十字会和红新月新月国家社会。

被盗数据包括属于因冲突而与他们家庭分开的个人的信息和灾难,失踪的人和他们的家人和拘留者。攻击者针对的承包商是瑞士的外部公司D存储组织的数据。ICRC关闭了系统和网站,了解攻击者命中的恢复系列链接程序。

黑客的归属是基于攻击者TTP与与APT组相关的相似性和目标性质攻击。

红十字指出,攻击者使用纯粹用于在目标的红十字服务器上执行的代码。威胁演员还使用了复杂的混淆技术来避免检测。红十字国际委员会更新推测,攻击者只有有限数量的演员只能提供高水平的技能。

然而,组织没有将攻击归因于特定的威胁演员。

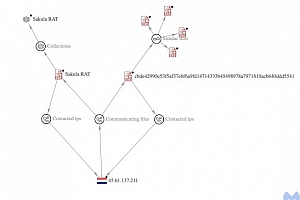

]我们确定要定位的攻击,因为攻击者创建了一段纯粹用于在目标ICRC服务器上执行的代码。攻击者使用的工具明确地称为目标服务器上的唯一标识符(其MAC地址)。读取红十字会发布的更新。我们在目标服务器上安装的反恶意软件工具处于活动状态,并确实检测并阻止攻击者使用的一些文件。但是,大多数部署的恶意文件都被专为绕过我们的反恶意软件解决方案,而且只有在我们安装了先进的端点检测和响应(EDR)代理时,作为我们计划的增强计划的一部分,只有这种入侵的侵扰程序。 攻击者在被检测到70天内仍然在红十字基础设施内部,攻击者首先在2021年11月9日损失了本组织的服务器。侵入者利用了一个未被分配的关键脆弱性(CVE-2021-40539)在Zohos Manageengine Adselfservice加上企业密码管理解决方案来实现远程代码执行。 此漏洞允许恶意网络演员放置网壳并进行剥离后活动h为管理员凭据妥协,进行横向移动和exfiltrated注册表蜂巢和Active Directory文件。报告红十字国际委员会。在我们的网络内部,黑客能够部署令人反感的安全工具,使它们伪装为合法的用户或管理员。这又允许它们访问数据,尽管此数据已加密。红色交叉重申其对攻击者的呼叫不共享,销售,泄漏或以其他方式使用这些数据。

- END -

190

三个关键RCE缺陷会影响数百个HP打印机型号

三个关键RCE缺陷会影响数百个HP LaserJet Pro,PageWide Pro,OfficeJet,Enterprise,大型格式...

Zingostealer克里姆斯在网络犯罪生态系统中免费发布

叫做ZingosteAler的新强大的攻击是通过称为&nbsp的威胁演员自由释放;哈斯克斯帮派。他们...

制定员工网络安全培训计划的方法

网络安全专家您认为,您的组织的员工在钢板或损坏公司安全举措方面具有至关重要的作用。虽...

肮脏的管道Linux缺陷允许在主要发行人体内获得root特权

脏管是一种Linux漏洞,被追踪为CVE-2022-0847,可以允许本地用户在所有主要发行版上获得root...

未知的公寓小组针对俄罗斯政府实体

自从俄罗斯入侵乌克兰以来,一个未知的公寓集团就针对俄罗斯政府实体。 来自恶意软件的研...