可以通过发送消息来链接Zoom错误在聊天中破解用户

最后更新 :2022.05.25

可以利用缩放中的安全缺陷来通过发送专门精心设计的消息来妥协另一个用户。

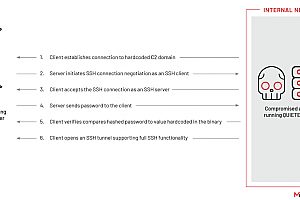

流行的视频会议服务Zoom中可以利用一组四个安全缺陷来妥协,以通过聊天来损害另一个用户通过发送特殊精心设计的可扩展消息传递和存在协议(XMPP)消息。从CVE-2022-22784传播到CVE-2022-22787,严重性之间的问题范围为5.9至8.1。Google Project Zero的Ivan Fratric在2022年2月发现和报告了所有四个缺陷。

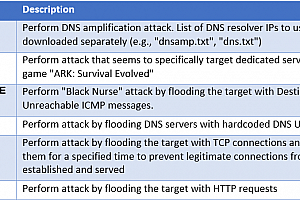

现在由公司解决的漏洞是: CVE-2022-22784 Zoom Client in Zoom Client for ton Zoom Client for in to会议 CVE-2022-22785 Zoom Client中的Cookie会议 CVE-2022-22786

更新软件包在Zoom Client in Zoom Client for Windows的会议 CVE-2022-22787 Zoom Client在Zoom Client中的服务器开关期间的主机名验证不足

Zoom解决的最严重的缺陷是CVE-2022-22784

(CVSS得分:8.1),它是一个不正确的XML Zoom Zoom会议客户端。

威胁性演员可以利用漏洞来突破当前的XMPP消息上下文,并创建一个新的消息上下文,以使接收者的客户端执行各种操作。

这可以允许恶意用户突破当前的XMPP消息上下文,并创建一个新的消息上下文,以使接收者的客户端执行各种操作。可以在更复杂的攻击中使用此问题,以从服务器伪造XMPP消息。读取咨询。

链接上述漏洞,攻击者可以欺骗脆弱的客户端连接到Rogue Server,这可能会导致由于Windows的Zoom Client降低了更新的软件包而导致任意代码执行安装较不安全的版本。

版本5.10.0之前的Windows会议的缩放客户端和版本5.10.0之前的Windows会议室的Zoom Room,在更新期间未能正确检查安装版本过程。可以在更复杂的攻击中使用此问题,以欺骗用户将其缩放客户端降级到较不安全的版本。读取CVE-2022-22786发行的咨询。Zoom用户建议安装解决上述漏洞的最新版本(5.10.0)。

安全事务是2022年欧洲最佳网络安全博客奖的决赛入围者之一 - 投票给您的获奖者。我请您再次为我投票(即使您已经做过),因为这项投票是为决赛投票。

请在每个类别中投票支持安全事务和Pierluigi Paganini包括它们(例如,“弱者 - 最佳个人(非商业)安全性”部分博客”和“技术WHIZ - 最佳技术博客”)

提名,请访问: https://docs.google.com/forms/d/e/1faipqlsdndzjvtomsq36ykihqwwhma90sr0e9rlndflz3cu_gvi2axw/viewform

- END -

敌人,一个新的DDoS僵尸网络出现在威胁景观中

earmbot是一个DDOS僵尸网络,用于通过利用已知的漏洞来定位多个路由器和Web服务器。来自Fo...

Ghostwriter APT乌克兰的国家实体与钴罢工灯塔

乌克兰证书 - ua警告白俄罗斯联系的Ghostwriter APT集团是用钴罢工灯座定位乌克兰的州...

Google地址在内核中积极利用Android缺陷

Google发布了Android的May安全公告,2022-05-05 Security补丁级别,该公报修复了一个主动利...

Blackbyte Ransomware突破了至少3个美国关键基础设施组织

美国联邦调查局(FBI)表示,Blackbyte Ransomware Gang已违反了来自&NBSP的三个组织;美国关键...

德国警察关闭了Hydra市场黑色网站市场

德国联邦刑事警察局关闭了Hydra Market,俄语Darknet Marketplace专门从事毒品处理。 世界...

网络保险和不断变化的全球风险环境

当安全失败时,网络保险可能对确保连续性至关重要。当 Einstein被问到未来的战争将是什么...

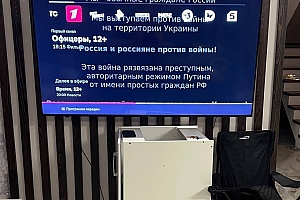

匿名黑客攻击的俄罗斯媒体服务来广播战争镜头

匿名黑客入侵最受欢迎的俄罗斯流服务,从乌克兰广播战争镜头。 从乌克兰广播战争镜头,向...

Facebook阻止了俄罗斯和白俄罗斯威胁行动者对乌克兰的活动

Facebook / Meta表示,俄罗斯联系的威胁演员正在试图使用仇恨言语,欺凌和假新闻来利用社...

乌克兰织造场所在大规模复杂攻击下

研究人员在该国的军事入侵开始以来,对乌克兰WordPress网站的袭击观察了飙升。 网络攻击是...

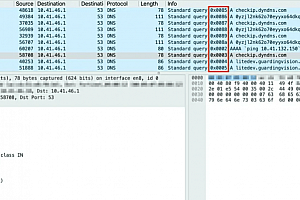

DNS缺陷会影响数以百万计的物联网设备使用的库

UCLIBC库的域名系统(DNS)组件中的脆弱性影响数百万的物联网产品。 NOZOMI  NOZOMI&nb...

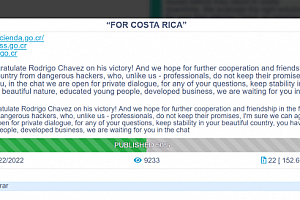

Conti勒索软件要求对哥斯达黎加的攻击负责

Conti Ransomware团伙声称对遭受勒索软件袭击的责任袭击了哥斯达黎加的政府基础设施。 ...

委内瑞拉心脏病专家被指控经营和销售Thanos勒索软件

美国司法部指控一名55岁的委内瑞拉心脏病专家经营和出售Thanos勒索软件。 美国司法部指...

俄罗斯 - 乌克兰网络冲突造成风险的关键基础设施

虽然俄罗斯 - 乌克兰网络冲突发生了,但国家行动者,骗子和黑客活动者继续造成危险的关键基...

Apple发出紧急补丁以解决积极利用零天

Apple发布了紧急补丁,以解决两个零天漏洞,积极利用iPhone,iPad和Mac。苹果已发布紧急安全...

CISA将Windows CLFS驱动权特权升级添加到其已知的漏洞漏洞目录中

U.S.CISA添加了CVE-2022-24521 Microsoft Windows CLFS驱动权升级升级升级漏洞漏洞目录...

Zyxel在其业务防火墙和VPN设备中修复了一个关键的错误

Zyxel为影响其一些业务防火墙和VPN设备的关键漏洞发出了安全更新。 网络设备供应商Zyxe...

操作止血带:当局关闭了黑暗的Web Marketplace Raidforums

暗网市场Raidforums已被关闭,其基础设施作为操作止血带被抓住。 非法暗网市场Raidforums...

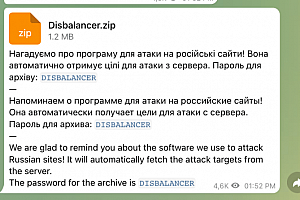

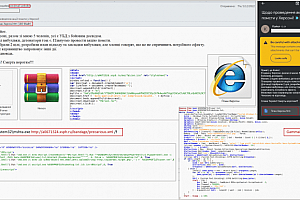

骗子用污染的DDOS工具瞄准乌克兰IT军队

威胁演员正在将密码窃取恶意软件伪装成作为目标乌克兰IT军队的安全工具。 思科Talos研究...

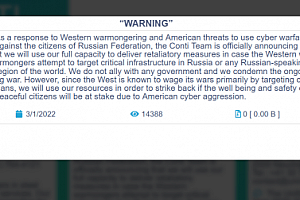

尽管最近泄漏,但Conti勒索软件运营激增

尽管数据泄漏大量泄漏已经阐明了其运营,但Conti Ransomware帮派仍在全球范围内针对组织。...

Ukraines Cert-UA警告对乌克兰公民的网络钓鱼攻击

Ukraines Cert-UA通过属于印度实体的受损的电子邮件账户推出了新的网络钓鱼攻击的公民...

俄罗斯卡拉德邦普遍瞄准乌克兰

俄罗斯联系威胁演员Gamaredon与乌克兰的新变种瞄准了  Pertiodo Backdoor的新变种。...

CISA和FBI对潜在数据擦拭攻击溢出

美国CISA和FBI警告我们的组织,针对乌克兰实体的数据擦除攻击可能会溢出全球目标。一个联...

安全事务新闻通讯第363轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

FoxBlade Malware在俄罗斯入侵前的乌克兰网络时数为目标

微软透露,乌克兰实体以先前的未检测到的恶意软件为目标,在入侵前几个小时被称为Foxblade。...

一个大规模的DDOS袭击袭击以色列,政府网站离线

许多以色列政府网站在一个网络角落之后脱机,国防部来源声称这是达到该国的最大袭击事件。...

FBI警告俄罗斯关联对美国能源公司的攻击风险

联邦调查局警告与俄罗斯关联威胁演员的能源公司有关的风险。 联邦调查局警告能源公司是...

三名尼日利亚男子在国际刑警组织行动杀手蜜蜂中被捕

国际刑警组织在拉各斯逮捕了三名尼日利亚人,他们涉嫌使用特斯拉·塔斯拉(Tesla Rat)的特工...

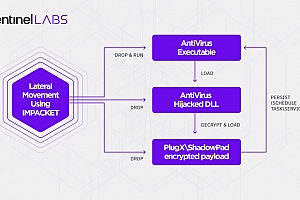

趋势微观解决了与中国链接的摩珊龙Apt剥削的缺陷

趋势Micro解决了趋势微型安全中的DLL劫持问题,该问题由中国链接的威胁集团部署恶意软件积...

CISA将Windows打印假脱机程序添加到其已知的漏洞漏洞目录

美国关键基础架构安全局(CISA)为其已知的漏洞漏洞目录增加了Windows Print Spooler漏洞。...

五只眼睛机构警告MSP的攻击

来自五只眼睛的网络安全当局,威胁要针对托管服务提供商(MSP)和通过它们的潜在供应链攻击。 ...

Cisco Umbrella中的静态SSH主机密钥允许窃取管理员凭据

思科在思科伞形虚拟设备(VA)中解决了可能允许窃取管理员凭据的高度严重性漏洞。思科在Cisc...

框披露涉及现金应用程序可能影响820万美国客户的数据违规行为

否则披露了与现金应用投资应用有关的数据违规,并通知了820万当前和前美国客户。 数据违约...

由于国家安全的不可接受的风险,FCC增加了卡巴斯基到涵盖的名单

联邦通信委员会(FCC)将卡巴斯基加入其涵盖的清单,因为它为美国国家安全构成了不可接受的风...

PWN2own温哥华2022 D2

在PWN2OWN Vancouver 2022黑客比赛的第二天,参赛者展示了对Microsoft Windows 11的工作利...

流行芯片组使用的解码器中的关键错误公开2/3的Android设备到黑客

在高Qualcomm和Mediatek芯片组上运行的Android设备中的一个关键RCE缺陷可以允许访问用户...

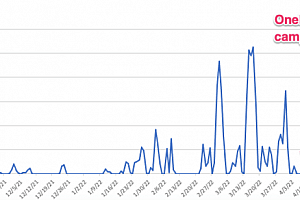

UNC3524 APT使用IP摄像机部署后门和目标交换

一个新的APT组,被跟踪为UNC3524,使用IP摄像机部署后门并窃取Microsoft Exchange Emails。 ...

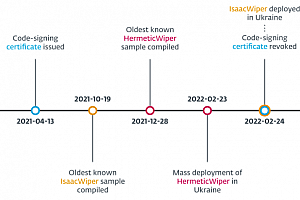

isaacwiper,第三个刮水器自俄罗斯入侵开始以来发现

ISAACWIPER,在俄罗斯侵犯乌克兰的俄罗斯侵犯后,一家新的数据刮水器用于未命名的乌克兰政...

使用该主题Azovstal Targets实体的网络钓鱼攻击

乌克兰Cert-UA警告使用该主题Azovstal和Cobalt Strike Beacon对乌克兰国家组织的网络钓...

CISA为已知的漏洞漏洞目录添加95个缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了95个漏洞。美国网络安...

Trickbot针对60个高调公司的客户

Trickbot Malware是针对60家金融和技术公司的客户,具有新的反分析功能。 臭名昭着的Tri...

安全事务时事通讯第359轮Pierluigi Paganini

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

美国国务院提供1000万美元的信息,以找到六个俄罗斯沙虫成员

美国政府提供多达1000万美元的信息,以识别或找到六个俄罗斯GRU黑客,这些黑客是Sandworm Ap...

乌克兰Cert-UA警告俄罗斯与俄罗斯大决战发起的新攻击

乌克兰计算机应急响应团队(CERT-UA)报告了通过使用gammaload.ps1_v2恶意软件进行的大决战a...

俄罗斯联系的Invisimole APT目标乌克兰的州组织

乌克兰证书(CERT-UA)警告UAC-0035集团(AKA Invisimole)在乌克兰的州组织进行的矛网络钓鱼攻...

3月27日02日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的乌克兰与网络安全视角有关的事件的时间表。 4月02...

物联网和网络安全:未来是什么?

IoT Gizmos使我们的生活更轻松,但我们忘记了这些Doohickeys是IP端点,它们充当迷你Radios...

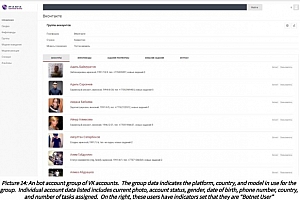

Facebook中蓬勃发展的欺诈行业如何攻击独立媒体

专家调查了如何将被盗的Facebook帐户用作Facebook内部建立良好的欺诈行业的一部分。 当...

善意勒索勒索软件受害者必须进行社会驱动的活动才能解密他们的数据

研究人员发现了一个新的勒索软件家族,称为“善意”,要求受害者捐赠赎金以捐赠赎金。 Clo...

专家发现工业间谍,一个新的被盗数据市场

一个名为Industrial Spy的新市场,专注于威胁景观中出现的销售。 Malware Hunterteam和Bl...

匿名声称已经砍了俄罗斯央行

匿名黑客集体声称被砍成了俄罗斯中央银行,并偷走了35,000份文件。 匿名继续瞄准俄罗斯政...

安全事务时事通讯第356轮

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

3月13日至3月19日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯从网络安全视角的俄罗斯入侵乌克兰有关的事件的时间表。 以下是...

俄罗斯与俄罗斯的Fronton Botnet可以进行虚假信息运动

研究人员警告说,俄罗斯与俄罗斯的威胁参与者使用Fronton Botnet进行协调的虚假信息运动。...

乌克兰人是美国被判刑的第三个芬兰人成员

一名乌克兰人在美国犯罪活动中被判处在美国犯罪活动中,在网络犯罪集团托盘7中犯罪。监狱&n...

苹果自2022年初以来修复了第六天的零日

Apple发布了安全更新,以解决针对Mac和Apple Watch设备的攻击中积极利用的零日错误。 Ap...

妥协的WordPress站点在乌克兰网站上启动DDOS

威胁演员损害WordPress站点以部署用于启动DDOS攻击的脚本,该脚本在乌克兰网站上访问了。 ...

Microsoft补丁星期二2022年5月的更新修复了3个零周日,1个在主动攻击下

Microsoft补丁星期二2022年5月的安全更新,地址三个零日漏洞,其中之一是积极利用的。 Mic...

MicrosoftSutoPatch功能可提高修补程序管理过程

Microsoft宣布了一个名为  autopatch&nbsp的功能;这将允许组织以Windows Enterprise ...

Nginx项目维护者在LDAP参考实施中修复漏洞

nginx Web服务器项目的维护者解决了轻量级目录访问协议(LDAP)参考实现中的零天漏洞。 ngi...

匿名泄露了15 GB的数据,据称从俄罗斯东正教教堂偷走了

匿名声称克服了俄罗斯正统教堂的慈善机翼并泄露了15 GB所谓的被授权的数据。 本周匿名继...

安全事务新闻通讯第366轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

Apple在2022年讨论了第三个零日,这是积极开发的

Apple解决了一个新的WebKit零日影响IOS,iPados, 麦斯卡斯, 野生动物园可能已在野...

思科修复了在野外积极利用的iOS XR缺陷

思科解决了影响iOS XR软件的中等严重性漏洞,该公司警告说,该缺陷是在野外积极利用的。 ...

新的克拉肯僵尸网络允许运营商每月获得3,000美元

研究人员发现了一个叫做克拉肯的新的Golang的僵尸网络,该僵尸网络受到主动开发,支持大量的...

Lockbit Ransomware集团声称有黑客普利通美洲

洛克贝尔赎金瓶帮派声称拥有克服普利刚美洲,最大的轮胎制造商之一。 来自公司的数据艺人...

花栗鼠巨人nvidia被赎金软件攻击击中

Chipmaker Giant Nvidia是赎金软件攻击的受害者,它占据了一些系统两天。 芯片制造者巨型...

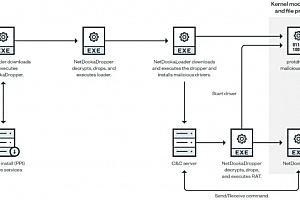

NetDooka框架通过按下付费(PPI)恶意软件服务分发

研究人员发现了一个复杂的恶意软件框架,称为NetDooka,该框架是通过按下付费(PPI)恶意软件服...

Solarwinds警告攻击目标网络帮助台用户

Solarwinds警告潜在的网络攻击客户,该潜在的网络攻击是针对其网上帮助桌(WHD)产品的未被划...

乌克兰:白俄罗斯APT小组UNC1151针对具有矛网络钓鱼的军事人员

乌克兰证书(CERT-UA)警告了针对乌克兰武装部队人员的矛网络钓鱼活动。 乌克兰的计算机应...

安全事务时事通讯Pierluigi Paganini的第362轮

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

匿名继续支持乌克兰反对俄罗斯

集体匿名及其附属组继续瞄准俄罗斯政府和私人组织。 其生态系统中的集体匿名和其他群...

受损地点的持续DDOS攻击袭击了乌克兰

乌克兰Cert-UA警告正在进行的DDOS攻击针对Pro-Ikraine网站和政府网络门户。 乌克兰的计...

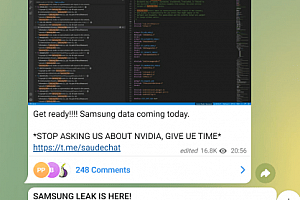

Lapsus $帮派泄漏数据据称从三星电子偷走了

LAPSUS $赎金软件集团声称已被攻击三星电子,并泄露据称被盗的被盗的机密数据。 LAPSUS ...

安全事务时事通讯第360轮Pierluigi Paganini

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

从Axie Infinity S Ronin Bridge偷了625亿美元,最大的Crypto Hack

威胁行动者从Axie Infinity S Ronin Network Bridge窃取了价值大约6.25亿美元的Ethereum...

情绪测试在低音量运动中的新攻击链

情感操作员正在测试Microsofts的新攻击技术,默认情况下将视觉基础(VBA)宏禁用。 臭名昭著的...

受CVE-2022-0778影响的PALO ALTO网络设备openssl错误

Palo Alto Networks解决了一个高度严重性的openssl无限循环漏洞,跟踪为  CVE-2022-0...

匿名黑客Roskomnadzor机构揭示俄罗斯缺点

匿名集体继续发动针对俄罗斯实体的攻击,这是近期进攻的摘要。 匿名宣布已经发牢骚了解俄...

匿名泄露的数据从俄罗斯管道公司Transneft窃取

匿名黑客欧米茄公司,内部R& D型横切小说,俄罗斯石油管道巨头,并泄露的被盗数据。 匿名集...

匿名黑客攻击的俄罗斯凸轮,网站宣布了一个讽刺意味的泄漏

集体匿名在俄罗斯攻击的公共相机并在网站上传播了他们的实时饲料,它还宣布了一种讽刺意味...

乌克兰IT陆军袭击了Egais Portal,影响俄罗斯酒精分配

乌克兰IT军队对俄罗斯酒精分配具有至关重要的EGAIS门户发动了大规模的DDOS攻击。 Hack...

英国警方为两个青少年为他们所谓的据称,在距离$勒索集团

伦敦市警方收取了七名七名青少年中的两名,他被捕,因为他们所谓的据称在LAPSUS $数据敲诈勒...

三星数据泄露:LAPSUS $帮派偷了Galaxy设备源代码

三星确认,威胁演员在最近的安全漏洞中可以访问其银河系智能手机的源代码。 本周三星披露...

俄罗斯互联网看门狗Roskomnadzor将禁止Instagram

俄罗斯互联网看门狗Roskomnadzor将在俄罗斯禁止Instagram,以防止与乌克兰入侵相关的信息...

美国财政部制裁DarkWeb Marketplace Hydra Market

美国财政部批准了世界上最大和最长的暗网市场的湿度市场。 美国财政...

美国Gov相信朝鲜联系的拉撒路APT在罗宁验证者网络兴趣后面

美国政府责备朝鲜联系的Lazarus为近期的6亿美元的ronin验证器网络兴趣。美国政府将近6亿...

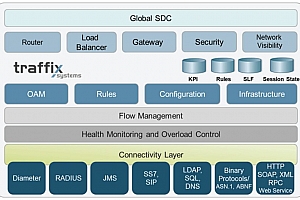

Red Tim Research(RTR)发现了2个影响F5 Frangix SDC的错误

Red Team Research(RTR)的Tim Research Laboratory的专家披露了几个影响F5 Frangix SDC...

CISA将98个域添加到与Conti Ransomware Gang相关的联合警报

美国CISA已经更新了CONTI赎金软件的警报,并添加了犯罪团伙使用的98个域名。 美国网络安全...

Google Oauth客户库库允许部署恶意有效载荷

Google在其OAuth客户库库中解决了一个高度缺陷对于Java,被跟踪为CVE-2021-22573(CVS得分8...

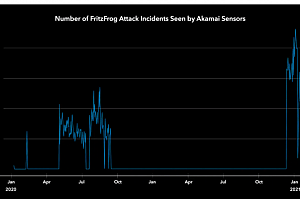

FritzFrog P2P Botnet返回并定位医疗保健,教育和政府部门

FritzFrog P2P Botnet将返回,是属于医疗保健,教育和政府部门的实体的服务器。 FritzFrog...

Zyxel解决了影响AP,AP控制器和防火墙的四个缺陷

Zyxel解决了影响其许多产品的多种漏洞,包括APS,AP控制器和防火墙。 Zyxel已发布安全更新...

LAPSUS $勒索帮派声称来自OKTA的窃取敏感数据

LAPSUS $勒索集团声称,来自身份和访问管理和NBSP的盗窃敏感数据;巨型OKTA解决方案。 该...

CISA为已知的漏洞漏洞目录增加了15个新缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了15个新缺陷。 美国网...

Ffdroider,一个新的信息窃取恶意软件伪装为电报应用程序

网络安全研究人员发现了一个新的Windows信息窃取恶意软件,名为Ffdroider,旨在窃取凭证和饼...

乌克兰研究人员泄露了Conti赎金软件的源代码

乌克兰研究人员泄露了控制面板的CONTI赎金软件和组件的来源。最近A 乌克兰研究员泄...

俄罗斯联系的威胁演员利用默认的MFA协议和打印夜间错误来妥协非政府组织云

FBI和CISA警告俄罗斯关联的威胁,在组织DUO MFA中注册自己的设备后,行动者获得了对非政府...

Atlassian解决了关键的JIRA身份验证旁路缺陷

atlassian固定在其JIRA软件中的临界缺陷,被追踪为 CVE-2022-0540 ,可以利用以绕过认证。 ...

克罗地亚电话架A1 HRVatska披露了数据泄露

克罗地亚电话运营商A1 HRVatska披露了影响大约200,000个客户的数据漏洞。123]威胁演员可...

CISA在Zyxel防火墙中添加CVE-2022-30525缺陷到其已知的剥削漏洞目录

美国关键基础设施安全机构(CISA)在其已知的剥削漏洞目录中添加了Zyxel Firewalls中的关键C...

Western Digital在我的云OS 5中解决了一个关键的错误

Western Digital修复了影响我的云OS 5设备的临界缺陷,允许攻击者使用root权限获取远程代...

- 数据加载中,请稍后...