Apple发出紧急补丁以解决积极利用零天

最后更新 :2022.04.01

Apple发布了紧急补丁,以解决两个零天漏洞,积极利用iPhone,iPad和Mac。

苹果已发布紧急安全补丁来解决两个零天漏洞,积极利用攻击iPhone,iPad和Mac。第一个零点被跟踪为CVE-2022-22674,是一个讨论的读取问题,其驻留在Intel图形驱动程序中,该驱动程序可以允许恶意应用程序读取内核存储器。

备注读取问题可能导致内核内存的披露,并以改进的输入验证解决。Apple了解这个问题可能已经积极剥削的报告。读取IT巨头发布的咨询。

第二缺陷被追踪为CVE-2022-22675,是一种影响AppleSVD媒体解码器的缺失写问题。对问题的开发可以导致读取将启用应用程序的内核内存执行arbitra带内核权限的RY代码。应用程序可能能够使用内核权限执行任意代码。阅读咨询。通过改进的界限检查解决了一个缺少的写作问题。Apple了解这个问题可能已经积极剥离了这个问题。

和麦斯科斯蒙特雷12.3.1。Apple分别通过改进的输入验证和绑定检查来解决它们。苹果未透露关于野外漏洞的任何细节。

建议用户立即安装安全更新尽快。苹果公司自1月以来解决了其他三次积极利用的漏洞。2月份,Apple已解决零天漏洞,以CVE-2022-22620追踪,在影响iOS,iPados,MacOS和Safari的WebKit中。弗拉W在免费问题后,可以通过处理恶意制作的网页内容来触发的自由问题,导致任意代码执行。

在1月份,该公司已经解决了另一对被追踪的零点漏洞,被追踪为CVE-2022-分别为22587和CVE-2022-22594。攻击者可以利用缺陷在Web浏览器中运行任意代码并跟踪用户在Web浏览器中的在线活动。在1月份,Apple修补了两个更积极地利用零日,可以使攻击者能够通过内核权限实现任意代码执行(CVE-20222-22587)和实时跟踪Web浏览活动和用户身份(CVE-20222-22594)。

- END -

新的Nerbian老鼠通过MALSPAM广告系列使用Covid-19

研究人员发现了一个新的远程访问特洛伊木马,名为Nerbian Rat,它实现了复杂的逃避和抗分析...

英国警方为两个青少年为他们所谓的据称,在距离$勒索集团

伦敦市警方收取了七名七名青少年中的两名,他被捕,因为他们所谓的据称在LAPSUS $数据敲诈勒...

Hive Ransomware加密算法中的缺陷允许检索加密文件

研究人员在允许它们解密数据的蜂巢勒索软件中使用的加密算法中发现了一种缺陷。研究人员...

奥普鲁西亚更新:匿名违反了其他组织

另一个星期已经过去了,匿名人士砍了其他俄罗斯公司,并通过ddosecrets泄露了他们的数据。 ...

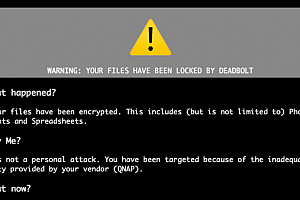

QNAP警告新一波的僵局勒索软件对其NAS设备的攻击

台湾供应商QNAP警告客户新一波的DeadBolt勒索软件攻击,并敦促他们安装最新的更新。 台湾...

什么是凭证馅?如何防止它?

这篇文章介绍了凭证填充攻击,这是防止它们的对策。如果您正在寻找,可以将凭证填充尝试作为...

CVE-2021-31805 Apache Struts中的RCE错误最终修补了

Apache在Apache Struts RCE中寻址了一个临界漏洞,该RCE链接到未正确修复的先前问题。 Ap...

美国DOS提供最多1500万美元的奖励,以获取有关Conti Ransomware帮派的信息

美国政府提供高达1500万美元的信息,以帮助识别和找到Conti勒索软件团伙的领导和同谋。 美...

Facebook中蓬勃发展的欺诈行业如何攻击独立媒体

专家调查了如何将被盗的Facebook帐户用作Facebook内部建立良好的欺诈行业的一部分。 当...

联邦调查局:在各种网络犯罪论坛上获得的美国学术证书妥协

联邦调查局在网络犯罪论坛上出售的高等教育部门的组织警告组织,这些组织可以允许威胁参...

威胁演员积极利用最近修复了Sophos防火墙错误

网络安全公司Sophos警告说,最近讨论的  CVE-2022-1040在Sophos Firewall&NBSP中的缺陷...

PWN2OWN Vancouver 2022 D1:MS Teams exploits获得了$ 450,000

白帽子黑客在PWN2own Vancouver 2022的第一天总共赚了800,000美元,以450,000美元的价格以...

受损地点的持续DDOS攻击袭击了乌克兰

乌克兰Cert-UA警告正在进行的DDOS攻击针对Pro-Ikraine网站和政府网络门户。 乌克兰的计...

俄罗斯与俄罗斯的Fronton Botnet可以进行虚假信息运动

研究人员警告说,俄罗斯与俄罗斯的威胁参与者使用Fronton Botnet进行协调的虚假信息运动。...

CISA敦促在3月21日将积极利用Firefox零天进行修复

美国网络安全和基础设施安全机构(CISA)最近向其&NBSP披露了Firefox零天;已知的漏洞漏洞目录...

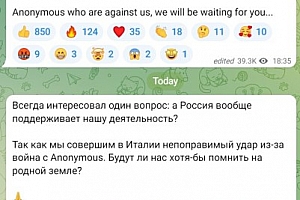

亲俄罗斯黑客小组Killnet计划于5月30日攻击意大利

亲俄罗斯黑客集团Killnet再次威胁意大利,它于5月30日宣布了一次大规模且前所未有的袭击。...

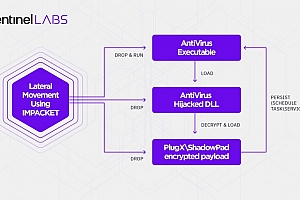

中国链接的摩珊龙滥用安全软件来局限于恶意软件

中国链接的APT集团被追踪为Moshen Dragon,正在利用Antivirus产品来针对亚洲的电信行业。 ...

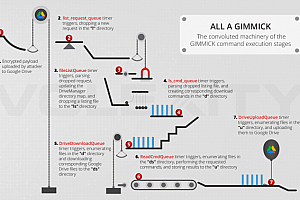

中国联系的Gimmick植入现在目标Macos¶

Gimmick是由中国联系的APT Storm云开发的新发现的麦斯科斯植入物,并习惯于跨亚洲的组织...

CISA和FBI对潜在数据擦拭攻击溢出

美国CISA和FBI警告我们的组织,针对乌克兰实体的数据擦除攻击可能会溢出全球目标。一个联...

FBI警告俄罗斯关联对美国能源公司的攻击风险

联邦调查局警告与俄罗斯关联威胁演员的能源公司有关的风险。 联邦调查局警告能源公司是...

美国和英国链接新的独轮眨眼恶意软件到俄罗斯国家黑客

英国和美国网络安全各机构联系着周瓣眨眼恶意软件到俄罗斯乡村普通 美国和英国网络安全...

克鲁克斯窃取了1.82亿美元的Beanstalk Defi平台

基于信贷的Stablecoin协议Beanstalk披露了安全漏洞,导致其所有1,8200,000美元的损失损失...

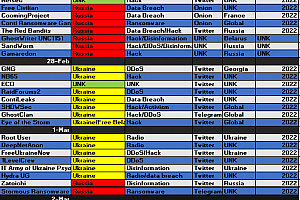

俄罗斯 - 乌克兰,谁是人群网络空间的士兵?

虽然俄罗斯正在入侵乌克兰,但多个力量正在冲突中加入,特别是在网络空间中,让我们分析它们 ...

CISA将Windows打印假脱机程序添加到其已知的漏洞漏洞目录

美国关键基础架构安全局(CISA)为其已知的漏洞漏洞目录增加了Windows Print Spooler漏洞。...

Caketap,一个用于SIPHON ATM银行数据的新UNIX rootkit

专家发现了一个名为Caketap的新UNIX rootkit,用于窃取ATM银行数据。Windiant研究人员发现...

乌克兰:志愿者IT军队将从这个名单中击中数十名俄罗斯目标

乌克兰正在招募一支志愿者IT军队由白帽黑客组成,用于发动俄罗斯实体名单的攻击。 乌克兰...

Avast发布了一个击中乌克兰的HermiceCransom的免费解密

Avast发布了用于对乌克兰实体的最近有针对性攻击中使用的Hermicicransom赎金的解密器。...

5月1日至5月7日乌克兰 - 俄罗斯无声网络冲突

这篇文章提供了与俄罗斯入侵乌克兰有关的事件的时间表。 下面是与前几周发生的俄罗斯入...

匿名和乌克兰IT军队继续针对俄罗斯实体

匿名集体和志愿团体乌克兰IT军队继续对俄罗斯实体发动网络攻击。 匿名集体继续对俄罗斯...

情绪测试在低音量运动中的新攻击链

情感操作员正在测试Microsofts的新攻击技术,默认情况下将视觉基础(VBA)宏禁用。 臭名昭著的...

匿名在俄罗斯推出其冒犯,以应对乌克兰的入侵

受欢迎的集体匿名宣布俄罗斯对俄罗斯的非法入侵乌克兰的宣布,并宣布一系列网络攻击呼吁采...

乌克兰Cert-UA警告俄罗斯与俄罗斯大决战发起的新攻击

乌克兰计算机应急响应团队(CERT-UA)报告了通过使用gammaload.ps1_v2恶意软件进行的大决战a...

多个Microsoft Office版本受主动利用的零日影响

Microsoft Office的零日缺陷,可以被攻击者利用以在Windows系统上实现任意代码执行。 网...

匿名目标西方公司仍然活跃在俄罗斯,包括Auchan,Leroy Merlin e Decothlon

匿名推出其对俄罗斯仍然在俄罗斯运营的令人攻击性的攻击性,它是DDOSE AUCHAN,Leroy Merlin...

匿名黑客入侵俄罗斯PSCB商业银行和能源部门的公司

奥普鲁斯岛继续进行,不到一周的时间,我上次匿名的不到一周就将其他俄罗斯公司入侵并通过dd...

VMware发布了更新以修复多个产品中的Spring4Shell漏洞

VMware发布了安全更新,以解决称为Spring4Shell的关键远程代码执行漏洞。 VMware已发布...

关键的洋泊零缺陷CVE-2022-24086积极开发

Adobe解决了一个严重的漏洞(CVE-2022-24086 )影响野生的Magento开源产品,这些产品正在野外...

Google地址在内核中积极利用Android缺陷

Google发布了Android的May安全公告,2022-05-05 Security补丁级别,该公报修复了一个主动利...

DDOS袭击将芬兰政府网站占据了乌克兰总统议会议员

大规模的DDOS袭击在芬兰政府网站上击败了芬兰政府网站,而乌克兰总统Zelenskyy致辞芬兰议...

亲俄罗斯黑客攻击主义者针对意大利政府网站

亲俄罗斯黑客集团Killnet针对多个意大利机构的网站,包括参议院和美国国家卫生研究院。 一...

卡巴斯基发布了一个免费解密,为延址兰扬州软件

Kaspersky在Yanluowang Ransomware的加密过程中发现了一个缺陷,允许受害者免费恢复他们的...

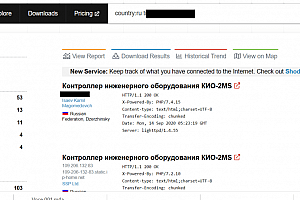

专家解释了如何在俄罗斯广泛采用的建筑物控制器

一位研究人员发现了可以通过远程攻击者利用的临界缺陷来破解俄罗斯流行的建筑控制器。 ...

匿名对俄罗斯的不断行动

本周匿名集体及其附属公司针对多个俄罗斯组织窃取了千兆字节的数据。本周匿名和其他黑客...

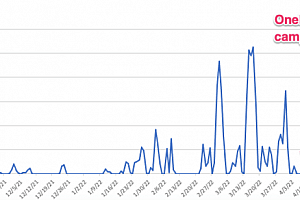

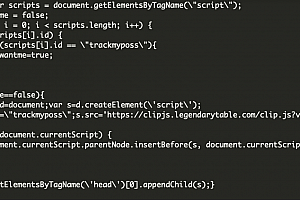

大规模黑客活动损害了数千个WordPress网站

研究人员发现了一场大规模的黑客活动,该活动损害了数千个WordPress网站,将访问者重定向到...

攻击者越来越多地采用Regsvr32实用程序执行通过办公室文件

UPTYCS威胁研究团队一直在通过各种类型的Microsoft Office文件来观察Regsvr32.exe的利...

Avoslocker Ransomware Gang针对我们的关键基础架构

联邦调查局(FBI)报告说,AvoSlocker赎金软件正在针对美国关键基础设施的攻击中使用。 联邦...

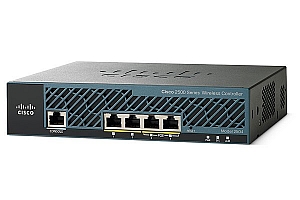

思科无线LAN控制器软件的Auth Bypass缺陷允许设备接管

Cisco修复了思科无线LAN控制器(WLC)中的临界缺陷,该缺陷可能允许未经身份验证的远程攻击者...

远程性玩具可能会使你的爱情生命 - 但骗子也可以踢出他们

据缺乏安全特征,网络新闻调查显示,可爱的远程性玩具用户可能面临威胁演员的风险。 原始的...

这些是对俄罗斯的DDOS攻击来源,当地的NCCC警告

俄罗斯政府 发布 一个列表,其中包含在入侵后击中俄罗斯基础设施的DDOS攻击背后的...

IPv6代理如何工作,企业如何获得受益?

在开发人员发现IPv4有限数量和地址后,IPv6变得势在必行。IPv6代理工作如何?技术进步已经走...

物联网和网络安全:未来是什么?

IoT Gizmos使我们的生活更轻松,但我们忘记了这些Doohickeys是IP端点,它们充当迷你Radios...

CISA将新的Microsoft,Linux和Jenkins添加到其已知的剥削漏洞目录中

美国关键基础设施安全机构(CISA)在其已知的剥削漏洞目录中增加了七个新缺陷,包括Microsoft,L...

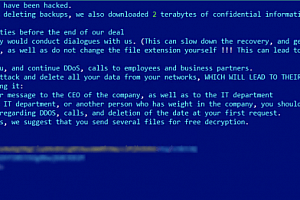

Crooks声称从Transunon South Africa偷了4TB的数据

TransUnon South Africa披露了一种数据违规,窃取敏感数据的威胁行动者,要求赎金支付不释...

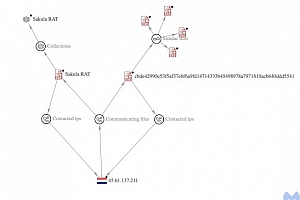

未知的公寓小组针对俄罗斯政府实体

自从俄罗斯入侵乌克兰以来,一个未知的公寓集团就针对俄罗斯政府实体。 来自恶意软件的研...

安全事务新闻通讯第366轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

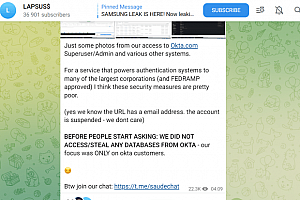

Okta说375顾客受到黑客影响的客户,但Lapsus $ Gang说它是撒谎

Access Management Systems OKTA的提供者确认了数据泄露,并透露了其2.5%的客户受到影响。...

关键CVE-2022-1162在Gitlab中的缺陷允许威胁演员接管账户

Gitlab已经解决了一个关键漏洞,被追踪为CVE-2022-1162(CVSS得分为9.1),这可能允许远程攻击...

三个关键RCE缺陷会影响数百个HP打印机型号

三个关键RCE缺陷会影响数百个HP LaserJet Pro,PageWide Pro,OfficeJet,Enterprise,大型格式...

欧盟和美国机构警告俄罗斯可以攻击卫星通信网络

FBI,CISA和欧盟航空安全局(EASA)对国际卫星通信(SATCOM)网络的可能威胁警告可能的威胁。卫星...

CISA将两个Zabbix缺陷添加到其已知的漏洞漏洞目录

美国CISA增加了两个缺陷影响ZABBIX基础设施监测工具的缺陷;已知的漏洞漏洞目录。美国网...

风力涡轮机巨头德意志Windtechnik被专业网络攻击击中

德国风力涡轮机巨头德意志Windtechnik本月初受到针对性的网络攻击的袭击。 德国风力涡轮...

Zyxel固定防火墙未经验证的远程命令注射问题

Zyxel解决了影响Zyxel防火墙设备的关键缺陷,该设备允许未经身份验证的,远程攻击者获得任...

威胁演员损害了+500洋养碟的电子商店与电子撇鞋

专家们发现了一个遭受损害Magento 1电子商务平台的500架电子商店的大规模Magecart活动。...

委内瑞拉心脏病专家被指控经营和销售Thanos勒索软件

美国司法部指控一名55岁的委内瑞拉心脏病专家经营和出售Thanos勒索软件。 美国司法部指...

中国联系APT10目标台湾金融贸易业

中国联系APT组APT10(又名石头熊猫,青铜河畔)针对交通链攻击的台湾金融贸易部门。 该活动由A...

CISA将WatchGuard涉及其已知的漏洞漏洞目录

美国CISA将CVE-2022-23176缺陷添加到WatchGuard Firebox和XTM设备中,以其已知的漏洞漏洞...

间谍软件,赎金软件和国家黑客:QA来自最近的面试

我转账了最近的一次面试,这里有一些关于国家黑客,间谍软件和网络战的问题和答案。享受 间...

Rainloop中的存储XSS漏洞允许窃取用户电子邮件

专家们在Rainloop Webmail客户端中披露了一个未被分割的漏洞,被追踪为CVE-2022-29360,可以...

ERMAC 2.0 Android Banking Trojan目标超过400个应用程序

ERMAC Android银行特洛伊木马的新版本能够针对增加的应用程序。 ERMAC Android Bankin...

3月13日至3月19日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯从网络安全视角的俄罗斯入侵乌克兰有关的事件的时间表。 以下是...

哈马斯联系威胁演员目标高调以色列个人

哈马斯联系的威胁行动者进行了一个旨在的敏感部门雇用的以色列个人的精心培养的活动。 C...

Zyxel在其业务防火墙和VPN设备中修复了一个关键的错误

Zyxel为影响其一些业务防火墙和VPN设备的关键漏洞发出了安全更新。 网络设备供应商Zyxe...

白宫和英国Gov属性DDOS攻击乌克兰到俄罗斯格

白宫已经将最近的DDOS攻击与乌克兰的银行和国防机构联系起来给俄罗斯文化。 白宫联系了...

Cloudflare阻止了记录的HTTPS DDOS攻击在15 RPS处峰值

Cloudflare减轻了分布式拒绝服务(DDOS)的攻击,该攻击的峰值达到了1530万个每秒请求(RPS)。 ...

俄罗斯看门狗Roskomnadzor还在俄罗斯封锁了Facebook

国家通信看门狗Roskomnadzor已经命令阻止俄罗斯的Facebook的访问,在乌克兰的持续入侵。国...

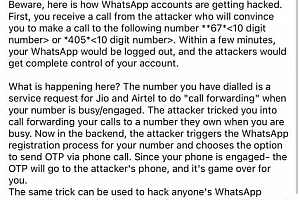

一个新的WhatsApp OTP骗局可以允许劫持用户帐户

专家警告说,新的WhatsApp OTP骗局可以使攻击者可以通过电话劫持用户的帐户。 最近Cloudse...

建议使用QNAP用户在路由器上禁用UPnP端口转发

Qnap敦促客户在他们的路由器上禁用通用即插即用(UPnP)端口转发以保护其NAS设备。 台湾供...

Trickbot针对60个高调公司的客户

Trickbot Malware是针对60家金融和技术公司的客户,具有新的反分析功能。 臭名昭着的Tri...

谷歌修复了铬零点缺陷积极剥夺攻击

谷歌修复了高度严重性的零天缺陷积极利用Windows,Mac和Linux的Chrome紧急更新的发布。谷...

苹果自2022年初以来修复了第六天的零日

Apple发布了安全更新,以解决针对Mac和Apple Watch设备的攻击中积极利用的零日错误。 Ap...

CISA将98个域添加到与Conti Ransomware Gang相关的联合警报

美国CISA已经更新了CONTI赎金软件的警报,并添加了犯罪团伙使用的98个域名。 美国网络安全...

花栗鼠巨人nvidia被赎金软件攻击击中

Chipmaker Giant Nvidia是赎金软件攻击的受害者,它占据了一些系统两天。 芯片制造者巨型...

匿名泄露了15 GB的数据,据称从俄罗斯东正教教堂偷走了

匿名声称克服了俄罗斯正统教堂的慈善机翼并泄露了15 GB所谓的被授权的数据。 本周匿名继...

匿名黑客攻击的俄罗斯媒体服务来广播战争镜头

匿名黑客入侵最受欢迎的俄罗斯流服务,从乌克兰广播战争镜头。 从乌克兰广播战争镜头,向...

Conti勒索软件帮派威胁要推翻哥斯达黎加政府

Conti Ransomware团伙威胁要在上个月袭击后推翻新的哥斯达黎加政府。 上个月,Conti Rans...

美国征修4名俄罗斯政府员工,用于攻击关键基础设施

美国向俄罗斯政府雇员起到了四名俄罗斯政府雇员,参与了关键基础设施中实体的攻击。 美国...

CISA编译了免费网络安全工具和服务列表

美国CISA创建了一个可帮助组织增加恢复力的自由网络安全工具和服务清单。美国网络安全和...

攻击者使用网站联系表格来扩散Bazarloader恶意软件

研究人员警告,威胁演员正在通过网站联系人展开逃避检测的Bazarloader恶意软件。 Trickbot...

一个网络攻击强迫风力涡轮机制造商Nordex Group关闭了一些IT系统

Nordex Group是一个最大的风力涡轮机制造商之一,被一个网络攻击,迫使公司关闭了其基础设...

微软通过法院命令扰乱了乌克兰的APT28攻击

微软获得了法院命令,接管俄罗斯关联的APT28集团使用的七个域名来定位乌克兰。由俄罗斯链...

3月27日02日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的乌克兰与网络安全视角有关的事件的时间表。 4月02...

PHP中的关键RCE缺陷到处都是WordPress插件影响数千个网站

wordpress插件php到处都受到三个关键问题的影响,可以利用受影响的系统上执行任意代码。 W...

Zingostealer克里姆斯在网络犯罪生态系统中免费发布

叫做ZingosteAler的新强大的攻击是通过称为&nbsp的威胁演员自由释放;哈斯克斯帮派。他们...

SuperCare Health披露了影响+ 300k人的数据泄露

SuperCare Health是美国领先的美国领先的呼吸护理提供者,披露了影响超过300,000人的数据...

打开数据库让主要的中国港口暴露在船上

两个主要的中国航运港口的货运日志一直泄露数据,这是一个问题,如果尚未解决,可能会扰乱每...

LAPSUS $勒索帮派声称来自OKTA的窃取敏感数据

LAPSUS $勒索集团声称,来自身份和访问管理和NBSP的盗窃敏感数据;巨型OKTA解决方案。 该...

威胁参与者以假POC漏洞利用为目标Infosec社区

研究人员发现了针对Infosec社区的恶意软件活动,该社区具有虚假的概念证明,以提供钴罢工信...

Conti勒索软件要求对哥斯达黎加的攻击负责

Conti Ransomware团伙声称对遭受勒索软件袭击的责任袭击了哥斯达黎加的政府基础设施。 ...

NIST发布了更新的供应链风险指南

美国国家标准技术研究所(NIST)已发布了防御供应链攻击的最新指南。 国家标准技术研究所(NIS...

使用该主题Azovstal Targets实体的网络钓鱼攻击

乌克兰Cert-UA警告使用该主题Azovstal和Cobalt Strike Beacon对乌克兰国家组织的网络钓...

- 数据加载中,请稍后...