Muhstik Botnet使用最近披露的漏洞定位redis服务器

最后更新 :2022.03.28

Muhstik 是一个已知使用Web应用程序的僵尸网络用于危及IOT设备,它已经存在截止到2018年。僵尸网络运营商通过XMRIG与&NBSP混合将其努力货币化; DDOS-for-Hire

僵尸网络利用IRC服务器进行指令和控制(C2)通信,专家注意到它一直使用相同的基础架构,因为它首先出现在威胁景观中。

机器人通过损害家庭路由器传播,但专家观察了多次尝试的利用用于Linux服务器传播。目标路由器列表包括GPON Home Router,DD-WRT路由器和番茄路由器。Bot包括用于Oracle WebLogic Server漏洞CVE-2019-2725和CVE-2017-10271的利用,以及Drupal RCE缺陷追踪为CVE-2018-7600。

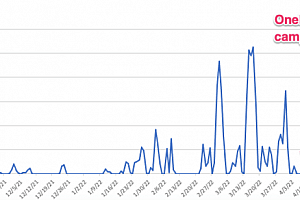

现在研究人员从瞻博网络威胁实验室观察到Muhstik Botnet利用CVE-2022-0543 Lua Sandbox Escape漏洞,影响Debian和Debian-errive Linux发行版。

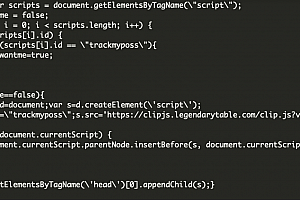

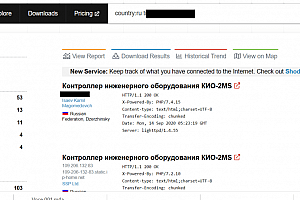

瞻博网络威胁实验室已经发现了一种攻击,它使用最近披露的漏洞,即CVE-2022-0543。某些Redis Debian软件包存在此漏洞。该攻击于3月11日开始于2022年,来自我们看到的同一威胁演员,我们在2021年9月2021年9月返回了Confluence服务器;和同一组在12月份瞄准Log4J。读取瞻博网络发布的分析。使用的有效载荷是Muhstik Bot的变体,可用于启动DDOS攻击。 漏洞,其中10个用于严重程度10分,可以通过远程攻击者利用具有执行任意的能力的能力来利用Lua脚本可能逃脱Lua Sandbox并在底层机器上执行任意代码。 利用CVE-2022-0543漏洞的攻击于2022年3月11日开始,攻击者正在尝试使用  wget 或卷曲来自“106 [。] 246.224。 219“。它将其节省为“/ tmp / Russ”并执行它。专家指出,漏洞与Redis无关,而是存在,因为一些Debian / Ubuntu包中的Lua库作为一个动态库(Ubuntu仿生和信任不受影响)。在初始化Lua解释器时,“包”变量会自动填充,又允许访问任意Lua功能。   研究人员集UP攻击redis服务器并启动了A 概念证明 利用代码是使用“eval”命令的Lua脚本。 研究人员展示了他们能够通过倾倒&etc / pas的内容来实现代码执行; / etc / pasSWD。   研究人员为这些攻击共享妥协指标(IOC)。我们建议那些可能易于修补他们的REDIS服务的人。结束了报告。Debian和Ubuntu还发布了关于此事的安全建议。链接以下:  Debian咨询  Ubuntu咨询

- END -

匿名及其附属公司继续对俄罗斯造成损害

通过匿名集体推出的大规模运作,对俄罗斯的非法入侵持续。 流行的集体匿名和其附属公司无...

大规模黑客活动损害了数千个WordPress网站

研究人员发现了一场大规模的黑客活动,该活动损害了数千个WordPress网站,将访问者重定向到...

Qnap为某些EOL设备扩展了安全更新

台湾供应商Qnap为已达到寿命结束(EOL)的某些设备的安全更新窗口扩展了安全更新窗口。 台湾...

专家发现了用Swift编写的Updateagent Macos恶意软件滴管的新变体

研究人员发现了在野外攻击中使用的Updateagent Macos恶意软件滴管的新变体。 JAMF威胁...

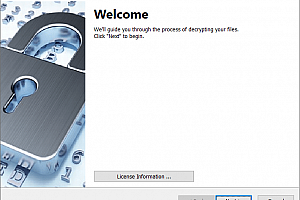

Avast发布了一个击中乌克兰的HermiceCransom的免费解密

Avast发布了用于对乌克兰实体的最近有针对性攻击中使用的Hermicicransom赎金的解密器。...

Microsoft警告使用工具SQLPS针对MSSQL服务器的攻击

Microsoft警告了针对Microsoft SQL Server(MSSQL)数据库服务器的野蛮攻击攻击。 Microso...

安全事务时事通讯第359轮Pierluigi Paganini

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

美国征修4名俄罗斯政府员工,用于攻击关键基础设施

美国向俄罗斯政府雇员起到了四名俄罗斯政府雇员,参与了关键基础设施中实体的攻击。 美国...

微软采取了法律和技术行动来拆除Zloader僵尸网络

微软数字犯罪单位(DCU)宣布关闭了臭名昭着的Zloader僵尸网络使用的数十个C2服务器。 微软...

脏管Linux缺陷影响大多数Qnap NAS设备

台湾供应商Qnap警告其大多数NAS设备受到高度严重性的Linux漏洞的影响被称为脏管。 台湾...

匿名黑客俄罗斯文化部泄露446 GB

匿名集体已经破坏了俄罗斯文化部,通过DDSecrets平台泄露了446英镑的数据。 数据泄漏服务D...

俄罗斯与俄罗斯的Turla APT针对奥地利,爱沙尼亚和北约平台

俄罗斯与APT集团Turla相关的目标是针对北约电子学习平台的奥地利经济会议厅和波罗的海国...

匿名声称俄罗斯能源巨头Rosneft的黑客德国附属公司

匿名声称,被黑了解了俄罗斯能源巨头ROSNEFT和偷了20TB的德国子公司的系统。 在Hacktivist...

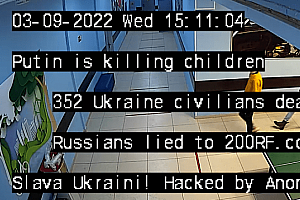

匿名黑客攻击的俄罗斯凸轮,网站宣布了一个讽刺意味的泄漏

集体匿名在俄罗斯攻击的公共相机并在网站上传播了他们的实时饲料,它还宣布了一种讽刺意味...

Lemon_duck加密僵尸网络目标Docker服务器

Lemon_duck 加密僵尸网络将Docker服务器定位到Linux系统上的CryptoCurry。 Crowds...

风力涡轮机巨头德意志Windtechnik被专业网络攻击击中

德国风力涡轮机巨头德意志Windtechnik本月初受到针对性的网络攻击的袭击。 德国风力涡轮...

Ukraines Cert-UA警告对乌克兰公民的网络钓鱼攻击

Ukraines Cert-UA通过属于印度实体的受损的电子邮件账户推出了新的网络钓鱼攻击的公民...

Cisa为已知的漏洞漏洞目录添加了9个新缺陷,包括Magento E Chrome错误

美国CISA添加到已知的漏洞漏洞目录和NBSP;另外9个安全缺陷在野外积极开发。美国网络安全...

乌克兰:白俄罗斯APT小组UNC1151针对具有矛网络钓鱼的军事人员

乌克兰证书(CERT-UA)警告了针对乌克兰武装部队人员的矛网络钓鱼活动。 乌克兰的计算机应...

顶点中央产品管理控制台中的趋势科固定高度严重程度缺陷

趋势科技已经固定了高度严重性的任意文件上传漏洞,以CVE-2022-26871在Apex Central产品管...

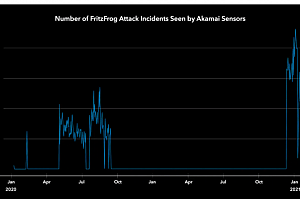

FritzFrog P2P Botnet返回并定位医疗保健,教育和政府部门

FritzFrog P2P Botnet将返回,是属于医疗保健,教育和政府部门的实体的服务器。 FritzFrog...

美国常规公司私营企业警告国家 - 国家行动者是针对ICS SCADA设备的目标

美国政府机构警告威胁行为者,这些行为者来自各种供应商的ICS和SCADA系统。 能源部(DOE),网络...

关键的洋泊零缺陷CVE-2022-24086积极开发

Adobe解决了一个严重的漏洞(CVE-2022-24086 )影响野生的Magento开源产品,这些产品正在野外...

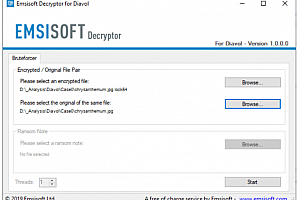

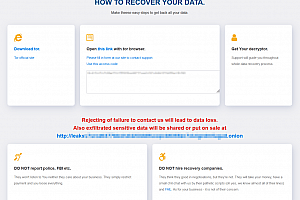

Emsisoft为Diavol赎金软件的受害者发布免费解密器

网络安全公司Emsisoft发布了一个免费解密器,允许Diavol赎金软件的受害者恢复他们的文件而...

Mozilla在Firefox中解决了两次积极利用的零日缺陷

Mozilla固定了两个关键的Firefox积极开发的零日错误,释放了97.0.2,ESR 91.6.1,Firefox for...

警方拆除了一个使用网络钓鱼网站窃取信用卡的帮派

乌克兰警方通过网络钓鱼攻击逮捕了一家专门从事被盗支付卡数据的帮派。 乌克兰警方的网...

意大利的数据隐私看门狗调查卡巴斯基托管的意大利用户数据

ITALYS数据隐私看门狗对使用俄罗斯防病毒软件卡巴斯基使用的潜在风险进行了调查。 ITAL...

间谍软件,赎金软件和国家黑客:QA来自最近的面试

我转账了最近的一次面试,这里有一些关于国家黑客,间谍软件和网络战的问题和答案。享受 间...

CISA在其已知的被剥削漏洞目录中添加了41个缺陷

美国关键基础设施安全局(CISA)为其已知的剥削漏洞目录增加了41个新漏洞。 网络安全性&...

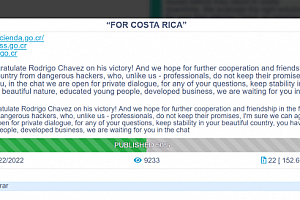

Conti勒索软件要求对哥斯达黎加的攻击负责

Conti Ransomware团伙声称对遭受勒索软件袭击的责任袭击了哥斯达黎加的政府基础设施。 ...

谷歌标签:俄罗斯,白俄罗斯联系APTS有针对性的乌克兰

Google标签观察到俄罗斯,白俄罗斯和中国威胁演员,瞄准乌克兰和欧洲政府和军事组织。 谷歌...

Sophos将熵赎回器链接到Dridex恶意软件。都与邪恶的公司联系起来?

最近出现的熵赎回器的代码与臭名昭着的Riddex恶意软件之一具有相似之处。 最近出现的熵...

LAPSUS $勒索帮派声称来自OKTA的窃取敏感数据

LAPSUS $勒索集团声称,来自身份和访问管理和NBSP的盗窃敏感数据;巨型OKTA解决方案。 该...

Solarwinds警告攻击目标网络帮助台用户

Solarwinds警告潜在的网络攻击客户,该潜在的网络攻击是针对其网上帮助桌(WHD)产品的未被划...

欧洲中央银行告诉银行加强对国家攻击的抗辩

欧洲央行是俄罗斯与乌克兰危机上涨的俄罗斯联系网络攻击的警告银行。 欧洲央行是俄罗斯...

4月17日 - 4月23日乌克兰 - 俄罗斯安静网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的事件与网络安全视角相关的事件的时间表。以下是与前...

专家发现了一个新的Android恶意软件,同时由俄罗斯联系Turla调查

研究人员发现了一款新的Android恶意软件,同时调查与俄罗斯联系的APT Turla相关的活动。网...

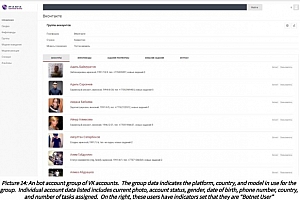

俄罗斯与俄罗斯的Fronton Botnet可以进行虚假信息运动

研究人员警告说,俄罗斯与俄罗斯的威胁参与者使用Fronton Botnet进行协调的虚假信息运动。...

安全事务新闻通讯第367轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

乌克兰国民因出售进入黑客服务器而被判处4年徒刑

一名28岁的乌克兰国民因出售进入被黑客服务的服务器而被判处四年徒刑。 Glib Oleksandr...

CISA命令联邦机构修复VMware CVE-2022-22972和CVE-2022-22973缺陷

CISA命令联邦机构修复VMware CVE-2022-22972和CVE-2022-22973脆弱性到2022年5月23日。 ...

Android预装的应用程序受高度脆弱性的影响

微软在预装的Android系统应用程序中使用的移动框架中发现了几个高层漏洞。 Microsoft 3...

谷歌修复了铬零点缺陷积极剥夺攻击

谷歌修复了高度严重性的零天缺陷积极利用Windows,Mac和Linux的Chrome紧急更新的发布。谷...

Cisco Umbrella中的静态SSH主机密钥允许窃取管理员凭据

思科在思科伞形虚拟设备(VA)中解决了可能允许窃取管理员凭据的高度严重性漏洞。思科在Cisc...

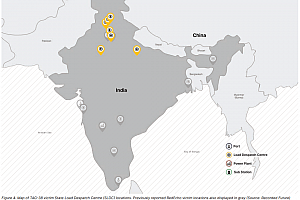

中国关联威胁演员目标印度电网组织

中国关联的威胁行动者继续瞄准印度电网组织,大部分袭击都涉及ShadowPad后门。 记录的期货...

Facebook阻止了俄罗斯和白俄罗斯威胁行动者对乌克兰的活动

Facebook / Meta表示,俄罗斯联系的威胁演员正在试图使用仇恨言语,欺凌和假新闻来利用社...

俄罗斯 - 乌克兰网络冲突造成风险的关键基础设施

虽然俄罗斯 - 乌克兰网络冲突发生了,但国家行动者,骗子和黑客活动者继续造成危险的关键基...

新的BOTENAGO VARIANT专门针对LILIN安全摄像机DVR设备

研究人员发现了一个被认为是高度保存的BOTENAGO僵尸网络恶意软件的新变种,并且具有零次探...

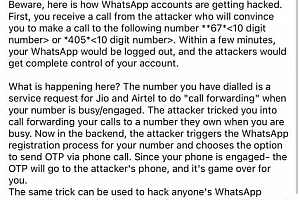

一个新的WhatsApp OTP骗局可以允许劫持用户帐户

专家警告说,新的WhatsApp OTP骗局可以使攻击者可以通过电话劫持用户的帐户。 最近Cloudse...

5月8日 - 5月14日乌克兰 - 俄罗斯无声网络冲突

这篇文章提供了与俄罗斯入侵乌克兰有关的事件的时间表。 下面是与前几周发生的俄罗斯入...

美国和英国详细介绍了Muddywater APT组使用的新Python后门

美国和英国网络安全机构提供了伊朗联系Muddywater使用的新恶意软件的详细信息。 Cisa,FB...

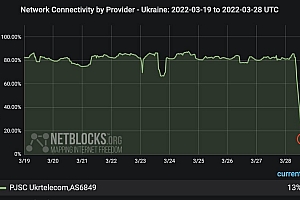

Ukrtelecom,乌克兰的主要移动服务和互联网提供商,挫败了一个“大规模的”网络角质,击中了其基础设施

UKRTECOM,乌克兰的主要移动服务和互联网提供商,挫败了一个“大规模的”网络攻击,击中其基...

乌克兰的匿名和IT军队继续瞄准俄罗斯实体

流行的黑客匿名和乌克兰的IT军队继续瞄准俄罗斯政府实体和私人企业。本周匿名声称已经攻...

Lapsus $赎金软件集团正在招聘,它宣布招聘内部人员

LAPSUS $赎金瓶帮派正在寻找愿意出售对主要技术公司和ISPS的远程访问的内部人。 星期四...

LAPSUS $ legegreg gang泄露了一些Microsoft项目的源代码

LAPSUS $ refale群体声称已被黑暗的Microsoft S内部Azure Devops服务器泄露,并泄露了一...

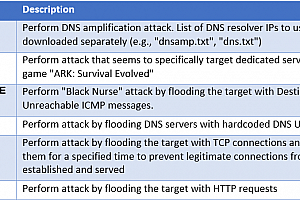

敌人,一个新的DDoS僵尸网络出现在威胁景观中

earmbot是一个DDOS僵尸网络,用于通过利用已知的漏洞来定位多个路由器和Web服务器。来自Fo...

乌克兰警告旨在接管电报账户的袭击事件

乌克兰技术安全和情报服务警告威胁演员的目标,旨在获得用户报价账户的访问。 乌克兰的特...

自2012年以来,部落Webmail软件受到危险错误的影响

专家发现了一个九岁的UndateDed缺陷,可以允许访问电子邮件帐户。 Horde Webmail中的一个...

CISA为已知的漏洞漏洞目录增加了66个新缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了66个新缺陷。美国网络...

ESET警告三个影响100多个联想笔记本模型的缺陷

联想在其统一的可扩展固件界面(UEFI)中发布了至少100个笔记本模型的漏洞。 联想已发布安全...

乌克兰呼吁独立黑客来抵御俄罗斯,俄罗斯地下响应

虽然乌克兰呼吁黑客地下抵御俄罗斯,但兰非沃特帮派致命。俄罗斯国家赞助的黑客,报道了路透...

ERMAC 2.0 Android Banking Trojan目标超过400个应用程序

ERMAC Android银行特洛伊木马的新版本能够针对增加的应用程序。 ERMAC Android Bankin...

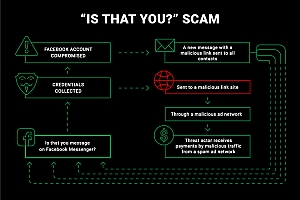

暴露:正在毒害Facebook的威胁演员

对臭名昭著的“是你吗?”的调查。视频骗局导致网络新闻研究人员暴露了正在毒害Facebook...

CISA和DOE警告攻击目标UPS设备

美国CISA和能源部发出关于减轻不间断电源(UPS)设备的攻击的指导。 美国网络安全和基础设施...

VMware修复漏洞在中国天福杯黑客比赛中展示

VMware涉及在中国天府杯黑客竞赛期间披露的几个高度严重性缺陷。 VMware讨论了众多高度...

哈马斯联系威胁演员目标高调以色列个人

哈马斯联系的威胁行动者进行了一个旨在的敏感部门雇用的以色列个人的精心培养的活动。 C...

Linux Xorddos机器人的活性在过去六个月中增加了254%

Microsoft研究人员在过去六个月中观察到Linux Bot Xorddos的活性峰值。 Xorddos,也称为...

旧金山49人NFL团队披露了Blackbyte赎金软件攻击

记录的赎金软件攻击袭击旧金山49员NFL团队的公司IT网络。]记录。球队披露了攻击之后,在黑...

CISA为已知的漏洞漏洞目录增加了15个新缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了15个新缺陷。 美国网...

情绪测试在低音量运动中的新攻击链

情感操作员正在测试Microsofts的新攻击技术,默认情况下将视觉基础(VBA)宏禁用。 臭名昭著的...

安全事务时事通讯第353轮

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

西班牙警察拆除了Sim Swapping Gang谁从受害者银行账户中偷走了钱

西班牙国家警察逮捕了八名专门从事SIM交换袭击的犯罪戒指的八名成员。 西班牙国家警察...

一个关键的RCE漏洞会影响SonicWALL防火墙设备

SonicWALL释放了安全更新,以解决影响多个防火墙设备的远程代码执行漏洞。 SonicWALL已发...

物联网和网络安全:未来是什么?

IoT Gizmos使我们的生活更轻松,但我们忘记了这些Doohickeys是IP端点,它们充当迷你Radios...

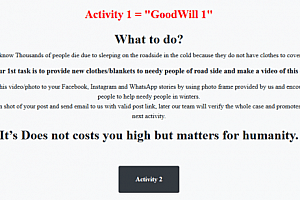

善意勒索勒索软件受害者必须进行社会驱动的活动才能解密他们的数据

研究人员发现了一个新的勒索软件家族,称为“善意”,要求受害者捐赠赎金以捐赠赎金。 Clo...

制定员工网络安全培训计划的方法

网络安全专家您认为,您的组织的员工在钢板或损坏公司安全举措方面具有至关重要的作用。虽...

4月10日 - 4月16日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的事件与网络安全视角相关的事件的时间表。以下是与前...

美国国务院提供1000万美元的信息,以找到六个俄罗斯沙虫成员

美国政府提供多达1000万美元的信息,以识别或找到六个俄罗斯GRU黑客,这些黑客是Sandworm Ap...

匿名违反了白俄罗斯铁路的内部网络

匿名黑客集体声称违反了白俄罗斯铁路数据处理网络。 匿名集体宣布,白俄罗斯铁路的内部网...

SuperCare Health披露了影响+ 300k人的数据泄露

SuperCare Health是美国领先的美国领先的呼吸护理提供者,披露了影响超过300,000人的数据...

Zyxel固定防火墙未经验证的远程命令注射问题

Zyxel解决了影响Zyxel防火墙设备的关键缺陷,该设备允许未经身份验证的,远程攻击者获得任...

在乌克兰提供支持的慈善机构和非政府组织被恶意软件击中

基于恶意软件的攻击是针对慈善机构和非政府组织(非政府组织)在乌克兰提供支持 慈善和非政...

CISA为其已知的漏洞漏洞目录增添了15个新漏洞

美国CISA已添加到漏洞目录中,另外15个安全漏洞在野外积极开发。 美国网络安全&基础设...

Blackbyte Ransomware突破了至少3个美国关键基础设施组织

美国联邦调查局(FBI)表示,Blackbyte Ransomware Gang已违反了来自&NBSP的三个组织;美国关键...

安全事务新闻通讯第366轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

乌克兰:军事防务机构和银行由网络攻击

乌克兰的辩护机构和两个国有银行被分布式拒绝服务(DDOS)袭击袭击。 国防部和乌克兰和国有...

与俄罗斯有联系的沙虫继续对乌克兰进行攻击

来自ESET的安全研究人员报告说,俄罗斯链接的APT Sandworm继续针对乌克兰。 来自ESET的安...

思科修复了在野外积极利用的iOS XR缺陷

思科解决了影响iOS XR软件的中等严重性漏洞,该公司警告说,该缺陷是在野外积极利用的。 ...

路透社:俄罗斯在英国脱欧泄漏网站后面挂接

路透社报道,俄罗斯与俄罗斯的威胁参与者是一个新网站的背后,该网站发表了泄露英国领先者退...

人与机器的差异

随着数字转型正在推进和自动化成为现代企业的重要组成部分,人类和机器之间的合作至关重要...

专家解释了如何在俄罗斯广泛采用的建筑物控制器

一位研究人员发现了可以通过远程攻击者利用的临界缺陷来破解俄罗斯流行的建筑控制器。 ...

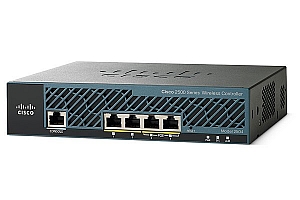

思科无线LAN控制器软件的Auth Bypass缺陷允许设备接管

Cisco修复了思科无线LAN控制器(WLC)中的临界缺陷,该缺陷可能允许未经身份验证的远程攻击者...

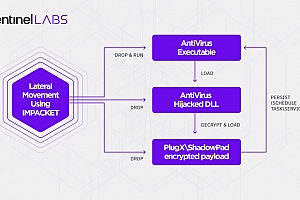

趋势微观解决了与中国链接的摩珊龙Apt剥削的缺陷

趋势Micro解决了趋势微型安全中的DLL劫持问题,该问题由中国链接的威胁集团部署恶意软件积...

受损地点的持续DDOS攻击袭击了乌克兰

乌克兰Cert-UA警告正在进行的DDOS攻击针对Pro-Ikraine网站和政府网络门户。 乌克兰的计...

VMware为影响炭黑应用控件的临界缺陷发出补丁

VMware解决了两个关键的任意代码执行漏洞,影响其炭黑应用程序控制平台。 本周发布的VMwa...

工业间谍与古巴勒索软件运营之间的奇怪联系

最近推出的工业间谍数据勒索市场现已开始其勒索软件运营。 4月,Malware Hunterteam和Ble...

CISA将新的Microsoft,Linux和Jenkins添加到其已知的剥削漏洞目录中

美国关键基础设施安全机构(CISA)在其已知的剥削漏洞目录中增加了七个新缺陷,包括Microsoft,L...

Cisco在高速公路中修复了两个临界缺陷,远程呈现VCS解决方案

思科固定其高速公路系列和远程呈现视频通信服务器(VCS)统一通信产品中的临界缺陷。思科宣...

安全事务新闻通讯第363轮Pierluigi Paganini

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

CISA编译了免费网络安全工具和服务列表

美国CISA创建了一个可帮助组织增加恢复力的自由网络安全工具和服务清单。美国网络安全和...

- 数据加载中,请稍后...