定制的Powershell老鼠用乌克兰危机作为诱饵来针对德国用户

最后更新 :2022.05.17

研究人员使用定制的Powershell大鼠发现了一个威胁性参与者,以德国用户的身份获得有关乌克兰危机的情报。

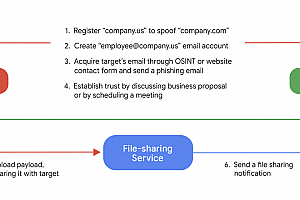

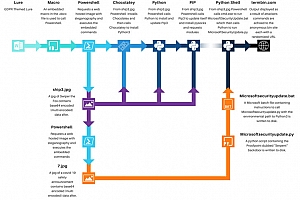

Malwarebytes专家发现了一项针对德国用户的运动,该运动针对定制的PowerShell Rat Targeting。威胁行为者试图通过利用乌克兰的当前局势作为诱饵来欺骗受害者打开武器化文件。

攻击者注册了一个诱饵站点,该网站是Collaboration-BW [。] de的德国域名。该网站托管了一份诱饵文档,名为2022-Q2-Bedrohungslage-ukraine,用于提供自定义恶意软件。该文档似乎包含有关乌克兰当前危机的信息。

下载页面包含蓝色下载按钮,并且页面上的文本声称该文档提供了有关乌克兰危机当前威胁的重要信息。根据该网站,该文档不断更新。

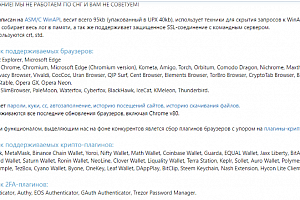

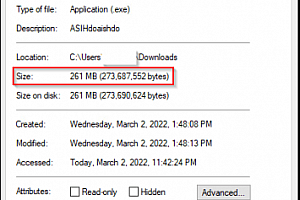

UP单击底部时,在受害者计算机上下载了邮政编码。压缩档案包含一个CHM文件,该文件由几个编译的HTML文件组成。如果受害者打开HTML文件,则在PowerShell运行base64命令时将显示错误消息。

删除命令后,我们可以看到它旨在使用Invoke-Expression(IEX)从Fake Baden-Württemberg网站下载下载的脚本。读取由Malwarebytes发布的分析。

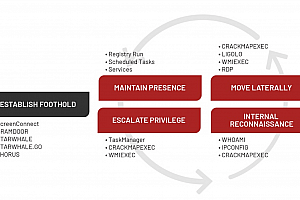

下载的脚本在当前用户目录中创建了一个名为SecuriyHealthService的文件夹,并将两个文件放入其中:MonerationHealth.cmd和一个名为status.txt的脚本。.cmd文件非常简单,只需通过powershell执行status.txt即可。

MonerationHealth.CMD通过创建计划的任务来实现持久性,该任务每天都会在特定时间执行它。123]

Powershell Rat收集基本SYSTEM信息并将其淘汰到域kleinm [。] de。

脚本使用AEES-Contrypted函数称为  旁路。它是使用生成的密钥和执行前的IV解密的。

恶意代码为受害者构建了一个唯一的ID,并将数据作为JSON数据结构通过POST请求发送到C2服务器。

大鼠支持以下功能:

下载 (类型:D0WNL04D):从服务器上下载文件 upload  (type:upl04d)::将文件上传到服务器 loadps1  (类型:l04dps1):加载和执行PowerShell脚本命令 (type:c0mm4nd):执行特定命令

]

将此活动归因于特定的参与者并不容易,并且没有可靠的指标来支持归因。仅基于动机,我们假设俄罗斯威胁行为者可能针对德国用户,但没有基础架构的明确连接或与已知TTP的相似之处,这种归因是薄弱的。总结一下包括妥协指标(IOC)的报告。

请投票给安全事务,作为最佳欧洲网络安全博客作者奖2022奖2022投票给您的获奖者在Distogs Bestdogs中为我投票。个人(非商业)安全博客和Tech Whiz最佳技术博客以及您选择的其他人。

- END -

UKS NHS Digital警告OKTA高级服务器访问客户端中的RCE

UKS NHS Digital Agence在Windows客户端中警告OKTA高级服务器访问身份验证管理平台的RC...

CISA将98个域添加到与Conti Ransomware Gang相关的联合警报

美国CISA已经更新了CONTI赎金软件的警报,并添加了犯罪团伙使用的98个域名。 美国网络安全...

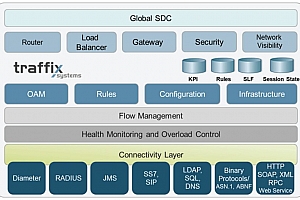

Red Tim Research(RTR)发现了2个影响F5 Frangix SDC的错误

Red Team Research(RTR)的Tim Research Laboratory的专家披露了几个影响F5 Frangix SDC...

MicrosoftSutoPatch功能可提高修补程序管理过程

Microsoft宣布了一个名为  autopatch&nbsp的功能;这将允许组织以Windows Enterprise ...

CISA将WatchGuard涉及其已知的漏洞漏洞目录

美国CISA将CVE-2022-23176缺陷添加到WatchGuard Firebox和XTM设备中,以其已知的漏洞漏洞...

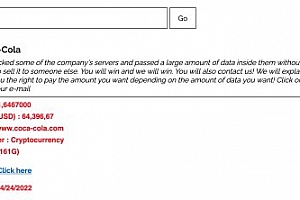

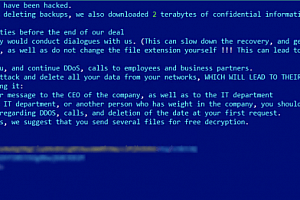

Stormous Ransomware帮派声称已入侵可口可乐

Stormous Ransomware帮派声称已经砍掉了跨国公司饮料公司可口可乐公司。 暴风雨...

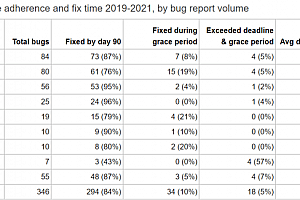

谷歌表示,组织正在迅速解决零天漏洞

组织与去年相比,谷歌的项目零报告,组织更快地解决了零天漏洞。 根据谷歌的项目零研究人员...

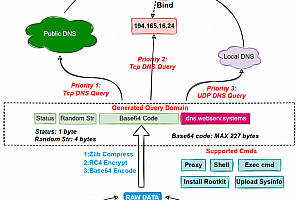

B1TXOR20 Linux僵尸网络使用DNS隧道和Log4J Exploit

研究人员揭示了一个新的Linux僵尸网络,被跟踪为B1TXOR20,它利用log4j漏洞和DNS隧道。来自Q...

俄罗斯联系的Sandworm APT针对乌克兰的能源设施用刮水器

俄罗斯联系的Sandworm Apt组在乌克兰的乌克兰和Caddywiper刮水器中针对乌克兰的能量设施...

Cytroxs Predator间谍软件在3个广告系列中使用了零日的利用

Google威胁分析小组(TAG)发现了针对具有五个零日漏洞的Android用户的广告系列。 Google ...

在捆绑的TOR浏览器中固定捆绑的TOR之前,请勿使用Tails OS

Tails项目的维护者(失忆掩盖了Live System)警告用户,TOR浏览器与操作系统捆绑在一起可能会...

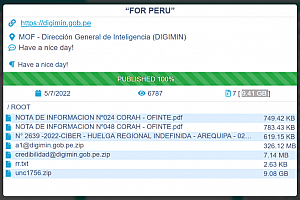

Conti Ransomware声称已将秘鲁MofDirección进入Inteligencia(Digimin)

Conti Ransomware Gang声称已将秘鲁MofDirección将军(Digimin)和被盗的9.41 GB。 它的...

Xenomorph Android Banking Trojan通过Google Play商店分发

Xenomorph Android Trojan已通过针对56个欧洲银行的官方Google Play商店分发。威胁特征...

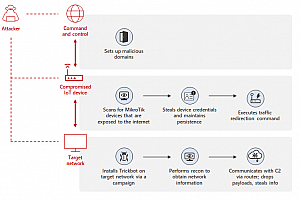

Microsoft发布用于检查Mikrotik路由器妥协的开源工具

Microsoft发布了一个开源工具来保护Mikrotik路由器,并检查Trickbot Malware感染的妥协指...

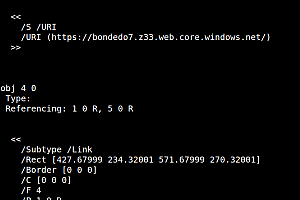

分析使用恶意PDF的网络钓鱼攻击

网络安全研究人员 Zoziel Pinto Freire 分析了使用武器化的PDF在网络钓鱼攻击中的使用 ...

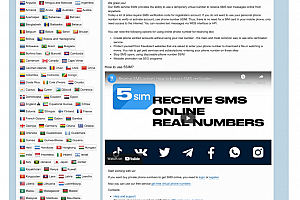

SMS PVA服务如何破坏基于SMS的验证

骗子滥用一些短信PVA服务,让他们的客户创建一次性用户账户来进行恶意活动。在调查短信PVA...

CERT-UA警告MALSPAM攻击分发小丑信息窃取器

乌克兰计算机应急响应团队(CERT-UA)警告攻击传播信息偷窃恶意软件小丑窃贼。 乌克兰计算...

伊朗联系的UNC3313 APT采用了两家定制的后门,反对中东Gov实体

伊朗联系作为UNC3313的伊朗联系的威胁演员,使用两个定制的后门对未命名的中东政府实体观...

确保易于约会和收入CVE-2022-0482

易于约会包含一个非常危险的破坏访问控制漏洞,被追踪为CVE-2022-0482,它暴露PII。 另一天,...

美国Gov相信朝鲜联系的拉撒路APT在罗宁验证者网络兴趣后面

美国政府责备朝鲜联系的Lazarus为近期的6亿美元的ronin验证器网络兴趣。美国政府将近6亿...

思科在企业NFVIS软件中解决了三个错误

思科解决了影响其企业NFV基础设施软件(NFVIS)的三个缺陷,可以允许宿主妥协。 思科解决了...

VMware在多个产品中解决了几种关键漏洞

VMware固定在多个产品中的关键漏洞,这些产品可以由远程攻击者利用以执行任意代码。 VMwa...

五只眼睛机构警告MSP的攻击

来自五只眼睛的网络安全当局,威胁要针对托管服务提供商(MSP)和通过它们的潜在供应链攻击。 ...

几个10岁的缺陷会影响Avast和AVG防病毒软件

研究人员发现了几个高度安全性缺陷,这些缺陷影响了Avast和AVG防病毒解决方案使用的驱动程...

卡巴斯基发布了一个免费解密,为延址兰扬州软件

Kaspersky在Yanluowang Ransomware的加密过程中发现了一个缺陷,允许受害者免费恢复他们的...

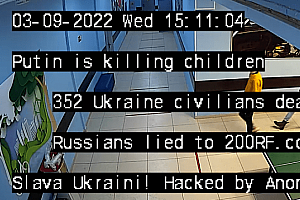

匿名目标西方公司仍然活跃在俄罗斯,包括Auchan,Leroy Merlin e Decothlon

匿名推出其对俄罗斯仍然在俄罗斯运营的令人攻击性的攻击性,它是DDOSE AUCHAN,Leroy Merlin...

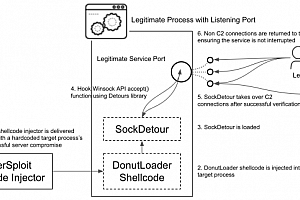

Funless Sockdetour Backdoor Targets U.S.的防御承包商

研究人员提供了有关针对我们基于美国的防御承包商的隐身定制恶意软件的细节。来自Palo A...

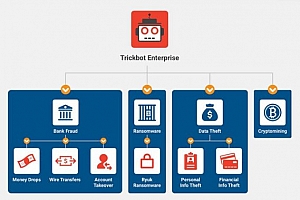

Trickbot操作现在由Conti赎金软件控制

CONTI RansomWare组接管了TrickBot恶意软件操作,并计划用BazarbackDoor恶意软件替换它。...

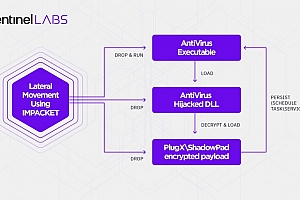

中国链接的摩珊龙滥用安全软件来局限于恶意软件

中国链接的APT集团被追踪为Moshen Dragon,正在利用Antivirus产品来针对亚洲的电信行业。 ...

意大利的数据隐私看门狗调查卡巴斯基托管的意大利用户数据

ITALYS数据隐私看门狗对使用俄罗斯防病毒软件卡巴斯基使用的潜在风险进行了调查。 ITAL...

Google地址在内核中积极利用Android缺陷

Google发布了Android的May安全公告,2022-05-05 Security补丁级别,该公报修复了一个主动利...

美国和英国链接新的独轮眨眼恶意软件到俄罗斯国家黑客

英国和美国网络安全各机构联系着周瓣眨眼恶意软件到俄罗斯乡村普通 美国和英国网络安全...

异国情调的百合初始访问经纪人与Conti Gang合作

googles威胁分析组(标签)未发现一个名为Exotic Lily的新的初始访问经纪人,与Conti Ransomwa...

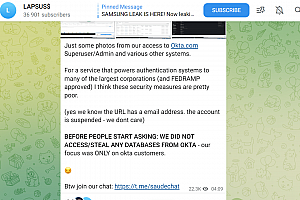

T-Mobile确认Lapsus $已访问其系统

电信巨头T-Mobile确认了  Lapsus $ 勒索集团于3月获得了对其网络的访问。 周五...

威胁演员目标受保护的Microsoft SQL Server安装

威胁演员在易受攻击的Microsoft SQL服务器上安装Cobalt Strike信标,以在目标网络中实现立...

Solarwinds警告攻击目标网络帮助台用户

Solarwinds警告潜在的网络攻击客户,该潜在的网络攻击是针对其网上帮助桌(WHD)产品的未被划...

由于宣布对俄罗斯匿名的网络战争泄露了5.8 TB的俄罗斯数据

Oprussia继续下半年,自宣布俄罗斯的网络战争匿名现已发表大约5.8 TB的俄罗斯数据。 在...

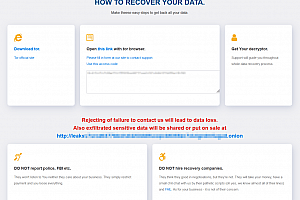

QNAP警告新一波的僵局勒索软件对其NAS设备的攻击

台湾供应商QNAP警告客户新一波的DeadBolt勒索软件攻击,并敦促他们安装最新的更新。 台湾...

Google标签详细信息Cyber Factivity关于乌克兰的入侵

Google标签使用针对东欧和北约国家的未发现的网络钓鱼攻击,包括乌克兰。 谷歌威胁分析小...

在最近的攻击中

已经观察到伊朗链接的APT组火箭小猫,利用最近修补的CVE-2022-22954 VMware缺陷。 已经观...

蛇后门用高避免的攻击链针对法国实体

针对法国实体的新电子邮件活动利用巧克力Windows包经理来交付蛇后门。校对点研究人员揭...

威胁演员损害了+500洋养碟的电子商店与电子撇鞋

专家们发现了一个遭受损害Magento 1电子商务平台的500架电子商店的大规模Magecart活动。...

欧盟官员与以色列监控软件为目标

根据路透社发布的一份报告,以色列监督软件被用来窥探欧盟委员会的高级官员。 官员们有一...

Avast发布了一个击中乌克兰的HermiceCransom的免费解密

Avast发布了用于对乌克兰实体的最近有针对性攻击中使用的Hermicicransom赎金的解密器。...

安全事务时事通讯Pierluigi Paganini的第362轮

每周一次的安全事务新闻通讯收到了新的一轮!每周在电子邮件框中免费提供安全事务的最佳安...

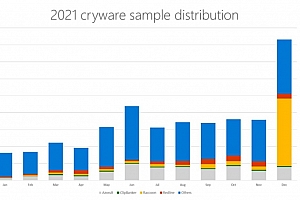

Microsoft警告着土著针对热钱包的兴起

Microsoft研究人员警告说,针对非监测的加密货币钱包(也称为热钱包)的冷冻软件的威胁不断上...

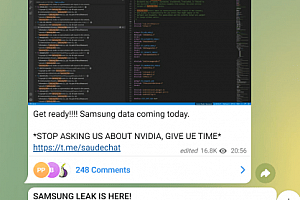

三星数据泄露:LAPSUS $帮派偷了Galaxy设备源代码

三星确认,威胁演员在最近的安全漏洞中可以访问其银河系智能手机的源代码。 本周三星披露...

BeastMode Mirai Botnet现在包括用于TotOleink路由器的利用

基于Mirai的分布式拒绝服务(DDOS)Botnet BeStMode(AKA B3AstMode)的操作员添加了TotOnInk路...

攻击者越来越多地采用Regsvr32实用程序执行通过办公室文件

UPTYCS威胁研究团队一直在通过各种类型的Microsoft Office文件来观察Regsvr32.exe的利...

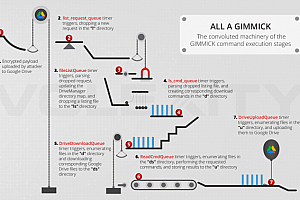

中国联系的Gimmick植入现在目标Macos¶

Gimmick是由中国联系的APT Storm云开发的新发现的麦斯科斯植入物,并习惯于跨亚洲的组织...

Hive Ransomware加密算法中的缺陷允许检索加密文件

研究人员在允许它们解密数据的蜂巢勒索软件中使用的加密算法中发现了一种缺陷。研究人员...

Muhstik Botnet使用最近披露的漏洞定位redis服务器

已经观察到Muhstik Botnet定位redis服务器利用最近公开的CVE-2022-0543漏洞。 Muhstik&nb...

QNAP固件更新修复其NAS中的Apache HTTP漏洞

台湾供应商Qnap警告用户上个月更新他们的NAS固件来修复Apache HTTP服务器中寻址的Apache...

CVE-2022-22292缺陷可能允许黑客攻击三星Android设备

专家们发现了一种漏洞,被追踪为CVE-2022-22292,可以利用Android 9,10,11和12个设备。移动...

Conti勒索软件正在关闭操作,现在将会发生什么?

Conti Ransomware帮派关闭了其行动,其中一些管理员宣布了该团伙的品牌。 高级英特尔研究...

脏管Linux缺陷影响大多数Qnap NAS设备

台湾供应商Qnap警告其大多数NAS设备受到高度严重性的Linux漏洞的影响被称为脏管。 台湾...

俄罗斯卫星上的网络攻击是一场战争的行为,乌克兰的入侵

俄罗斯认为侵犯另一个国家的合法,但警告它将考虑其卫星的网络攻误行为。 匿名和宣布对俄...

国际警察行动导致逮捕了Silverterrier帮派领导人

尼日利亚警察部队由于国际行动而逮捕了Silverterrier网络犯罪集团的涉嫌领导人。 尼日...

Sophos将熵赎回器链接到Dridex恶意软件。都与邪恶的公司联系起来?

最近出现的熵赎回器的代码与臭名昭着的Riddex恶意软件之一具有相似之处。 最近出现的熵...

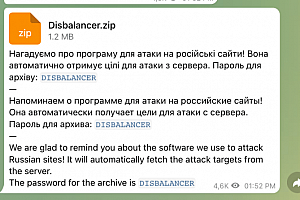

骗子用污染的DDOS工具瞄准乌克兰IT军队

威胁演员正在将密码窃取恶意软件伪装成作为目标乌克兰IT军队的安全工具。 思科Talos研究...

VMware修复了其某些产品中的一个关键身份旁路问题

VMware解决了一个关键的身份验证旁路漏洞,影响多个产品中的本地域用户。 虚拟化巨头警告...

Cookware Giant Meyer Corporation披露了CyberActack

美国炊具经销商巨头Meyer公司披露了影响成千上万员工的数据泄露。迈耶公司,第二大炊具分...

NSO小组Pegasus间谍软件利用新的零点击iPhone在最近的攻击中利用

研究人员报告说,威胁演员利用了一个新的零点击IMESSage exproit来安装属于加泰罗尼亚人的...

匿名黑客雀巢并泄露了10 GB的敏感

受欢迎的匿名黑客主义主义者集体宣布已经被黑客的雀巢,并泄露了10 GB的敏感数据,因为食品...

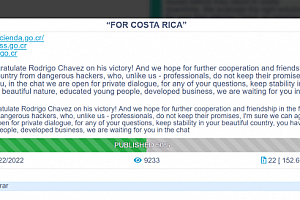

Conti勒索软件要求对哥斯达黎加的攻击负责

Conti Ransomware团伙声称对遭受勒索软件袭击的责任袭击了哥斯达黎加的政府基础设施。 ...

匿名黑客攻击其他俄罗斯组织,一些违规可能是严重的

匿名集体和联盟团体加强了他们的袭击,并声称已经破坏了多个组织。与着名集体相关的匿名和...

西班牙警察拆除了Sim Swapping Gang谁从受害者银行账户中偷走了钱

西班牙国家警察逮捕了八名专门从事SIM交换袭击的犯罪戒指的八名成员。 西班牙国家警察...

乌克兰:白俄罗斯APT小组UNC1151针对具有矛网络钓鱼的军事人员

乌克兰证书(CERT-UA)警告了针对乌克兰武装部队人员的矛网络钓鱼活动。 乌克兰的计算机应...

Play Store上有200多个应用程序正在分发FaceStealer Info-Stealer

专家在Play Store上发现了200多个Android应用程序,分发了可窃取敏感数据的faceStealer的...

匿名黑客Roskomnadzor机构揭示俄罗斯缺点

匿名集体继续发动针对俄罗斯实体的攻击,这是近期进攻的摘要。 匿名宣布已经发牢骚了解俄...

Bad Opsec允许研究人员揭开火星偷窃师操作¶

Morphisec Labs研究人员分析了一个新的恶意软件,被追踪为火星偷窃师,这是基于较旧的Oski...

Cisco在高速公路中修复了两个临界缺陷,远程呈现VCS解决方案

思科固定其高速公路系列和远程呈现视频通信服务器(VCS)统一通信产品中的临界缺陷。思科宣...

安全事务时事通讯第358轮Pierluigi Paganini

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

Avoslocker Ransomware Gang针对我们的关键基础架构

联邦调查局(FBI)报告说,AvoSlocker赎金软件正在针对美国关键基础设施的攻击中使用。 联邦...

微软采取了法律和技术行动来拆除Zloader僵尸网络

微软数字犯罪单位(DCU)宣布关闭了臭名昭着的Zloader僵尸网络使用的数十个C2服务器。 微软...

MailChimp破坏了,入侵者对Crypto客户进行了网络钓鱼攻击

威胁参与者获得了电子邮件营销巨头MailChimp的内部工具,以对Crypto客户进行网络钓鱼攻击...

Cloudflare阻止了记录的HTTPS DDOS攻击在15 RPS处峰值

Cloudflare减轻了分布式拒绝服务(DDOS)的攻击,该攻击的峰值达到了1530万个每秒请求(RPS)。 ...

匿名黑客入侵俄罗斯PSCB商业银行和能源部门的公司

奥普鲁斯岛继续进行,不到一周的时间,我上次匿名的不到一周就将其他俄罗斯公司入侵并通过dd...

在乌克兰提供支持的慈善机构和非政府组织被恶意软件击中

基于恶意软件的攻击是针对慈善机构和非政府组织(非政府组织)在乌克兰提供支持 慈善和非政...

关键CVE-2022-1162在Gitlab中的缺陷允许威胁演员接管账户

Gitlab已经解决了一个关键漏洞,被追踪为CVE-2022-1162(CVSS得分为9.1),这可能允许远程攻击...

CISA在其已知的被剥削漏洞目录中添加了41个缺陷

美国关键基础设施安全局(CISA)为其已知的剥削漏洞目录增加了41个新漏洞。 网络安全性&...

CISA敦促在3月21日将积极利用Firefox零天进行修复

美国网络安全和基础设施安全机构(CISA)最近向其&NBSP披露了Firefox零天;已知的漏洞漏洞目录...

VMware发布了更新以修复多个产品中的Spring4Shell漏洞

VMware发布了安全更新,以解决称为Spring4Shell的关键远程代码执行漏洞。 VMware已发布...

英国警方逮捕了7名涉嫌达普斯·勒比团伙成员

英国警方怀疑来自牛津的16岁,是受欢迎的Lapsus $勒索集团的领导者之一。 伦敦市警方宣布...

肮脏的管道Linux缺陷允许在主要发行人体内获得root特权

脏管是一种Linux漏洞,被追踪为CVE-2022-0847,可以允许本地用户在所有主要发行版上获得root...

CISA和FBI对潜在数据擦拭攻击溢出

美国CISA和FBI警告我们的组织,针对乌克兰实体的数据擦除攻击可能会溢出全球目标。一个联...

Blackcat Gang声称瑞士沃体赎金软件攻击的责任

Blackcat赎金软件组(AKA alphv),对干扰其运营的速度攻击负责。 Blackcat  ransomware...

匿名向俄罗斯人发送了一条消息:删除普京

匿名发表了一个邀请他们删除普京的俄罗斯公民的新留言,以牺牲他们并杀死乌克兰人。黑客集...

研究人员为最近披露的关键Magento CVE-2022-24086错误创建了一个PoC漏洞

研究人员为CVE-2022-24086漏洞开发了影响adobeCommerce和Magento开源的漏洞漏洞。商业和...

VMware修复漏洞在中国天福杯黑客比赛中展示

VMware涉及在中国天府杯黑客竞赛期间披露的几个高度严重性缺陷。 VMware讨论了众多高度...

匿名正在研究一个巨大的数据转储,这将使俄罗斯吹走

匿名集体黑客攻击了俄罗斯建筑公司罗斯普特克特,并宣布泄漏将会吹走俄罗斯。 匿名继续攻...

Conti Ransomware Bang向Nordex Hack表示责任

Conti Ransomware Gang对最近的风力涡轮机制造商之一最近对Nordex的攻击声称负责。2022...

ERMAC 2.0 Android Banking Trojan目标超过400个应用程序

ERMAC Android银行特洛伊木马的新版本能够针对增加的应用程序。 ERMAC Android Bankin...

新的Solarmarker Variant升级避免检测的能力

研究人员透露了一种实现新技术的索马克恶意软件的新变种,以避免检测。来自Palo Alto网络...

妥协的WordPress站点在乌克兰网站上启动DDOS

威胁演员损害WordPress站点以部署用于启动DDOS攻击的脚本,该脚本在乌克兰网站上访问了。 ...

美国拆除了俄罗斯联系的独眼巨人眨眼僵尸网络

美国政府宣布破坏由俄罗斯联系的Sandworm APT组运营的独眼巨人眨眼僵尸网络。 美国政府...

匿名黑客攻击的俄罗斯凸轮,网站宣布了一个讽刺意味的泄漏

集体匿名在俄罗斯攻击的公共相机并在网站上传播了他们的实时饲料,它还宣布了一种讽刺意味...

国家行动者被攻击红十字会利用Zoho虫子

红十字国际委员会(红十字国际委员会)上个月违反其网络的袭击者被剥削了Zoho虫子。 红十...

CISA将Windows CLFS驱动权特权升级添加到其已知的漏洞漏洞目录中

U.S.CISA添加了CVE-2022-24521 Microsoft Windows CLFS驱动权升级升级升级漏洞漏洞目录...

Trickbot针对60个高调公司的客户

Trickbot Malware是针对60家金融和技术公司的客户,具有新的反分析功能。 臭名昭着的Tri...

- 数据加载中,请稍后...